Unter einer Risikoanalyse versteht man das Suchen von Gefährdungen und die Abschätzung der Wahrscheinlichkeiten sowie Schweregrade resultierender Schäden.

Wenn von Risikoanalyse gesprochen wird, ist oft ist eine Gefährdungsanalyse gemeint.

1. Voraussetzung für die Gefährdungs-/Risikoanalyse

Um die Risiken zu identifizieren, müssen Hersteller die folgenden Voraussetzungen erfüllen:

2. Methoden der Gefährdungs-/Risikoanalyse

Das Ziel der Risikoanalyse ist es, Risiken zu identifizieren.

Schritt 1: Gefährdungen identifizieren (Gefährdungsanalyse)

Der erste Schritt besteht darin, basierend auf der Zweckbestimmung, den sicherheitsrelevanten Merkmalen des Produkts sowie ggf. dessen Designs die Gefährdungen zu suchen.

Dazu empfehlen sich die Verfahren zur Gefährdungsanalyse:

- PHA (Preliminary Hazard Analysis)

- FMEA (Failure Mode and Effect Analysis)

- FTA (Fault Tree Analysis)

- HAZOP (Hazard Operability)

Schritt 2: Wahrscheinlichkeiten und Schweregrade resultierender Schäden abschätzen

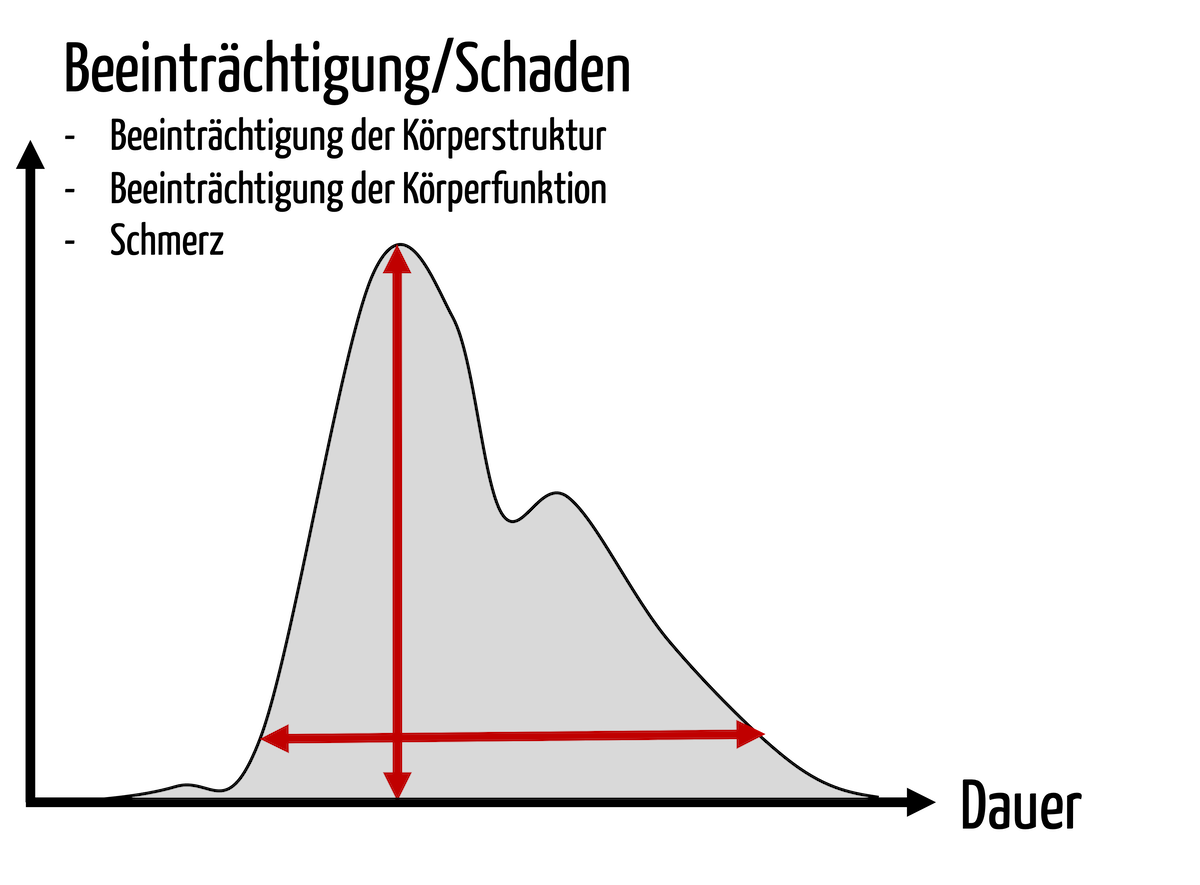

Risiken sind Kombinationen aus der Wahrscheinlichkeit des Auftretens und des Schweregrads von Schäden. Daher müssen beide in diesem Schritt abgeschätzt werden.

Schritt 3: Über die Vertretbarkeit der Risiken entscheiden

Anhand der Risikoakzeptanz entscheiden die Hersteller über die Vertretbarkeit der Einzelrisiken, später über die Vertretbarkeit aller (Rest-)Risiken.

Streng genommen zählt dieser Schritt nicht mehr zu Risikoanalyse.

3. Tipps zur Risikoanalyse

a) Besonderheiten der Risikoanalyse bei Software berücksichtigen

Unsere Tipps zur Risikoanalyse bei Software sind so umfangreich geworden, dass wir ihnen einen eigenen Artikel gewidmet haben.

b) Beachten, dass eine Gefährdung zu mehreren Risiken führen kann

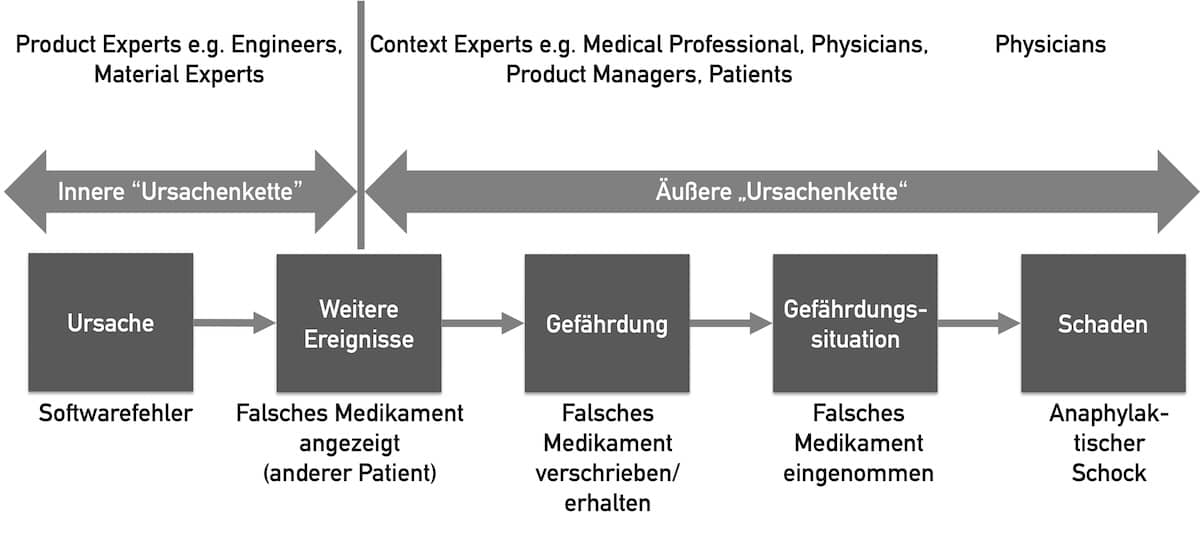

Eine Gefährdung kann zu mehreren Risiken führen, wie das folgende Beispiel zeigt.

Beispiel

Wenn ein Krankenhaus-Informationssystem einen Laborwert fälschlicherweise als negativ statt als positiv gespeichert hat und die Ärztin deshalb ein falsches Medikament verabreicht, kann ein Patient zu Schaden kommen. Der Patient kann zu Tode kommen oder „nur“ unter Übelkeit leiden.

Abhängig von Ihrer Definition der Schadensklassen könnte der erste Schaden (Tod) als katastrophal, der zweite (Übelkeit) als geringfügig definiert werden. Beide Schäden haben jedoch eine unterschiedliche Wahrscheinlichkeit.

c) Qualifikation der beteiligten Personen sicherstellen

Die ISO 14971 verlangt, dass das für das Risikomanagement verantwortliche Personal über die notwendigen Qualifikationen verfügt.

- Risikomanager

- Methoden der Gefährdungsanalyse und Risikoanalyse

- Regulatorische Anforderungen an das Risikomanagement

- Moderationsfähigkeit, Projektleitungskompetenz

- Fähigkeit, das Risikomanagement zu dokumentieren (Dokumente, Werkzeuge)

- Technische Experten

- Genaues Verständnis der System- und Software-Architekturen

- Kenntnisse der internen und externen Schnittstellen

- Kenntnisse der Bauteile und Technologien sowie deren Fehlermöglichkeiten

- Kontextexpertinnen und -experten

- Genaue Kenntnis des Nutzungskontextes

- Fähigkeit, Gefährdungssituationen abzuschätzen, die aus Nutzungsfehlern und aus System-Fehlverhalten resultieren

- Ärztinnen und Ärzte

- Kenntnis des Gesundheitszustands der vorgesehenen Patienten

- Fähigkeit, die Schweregrade und Wahrscheinlichkeiten abzuschätzen, die sich aus den Gefährdungssituationen ergeben