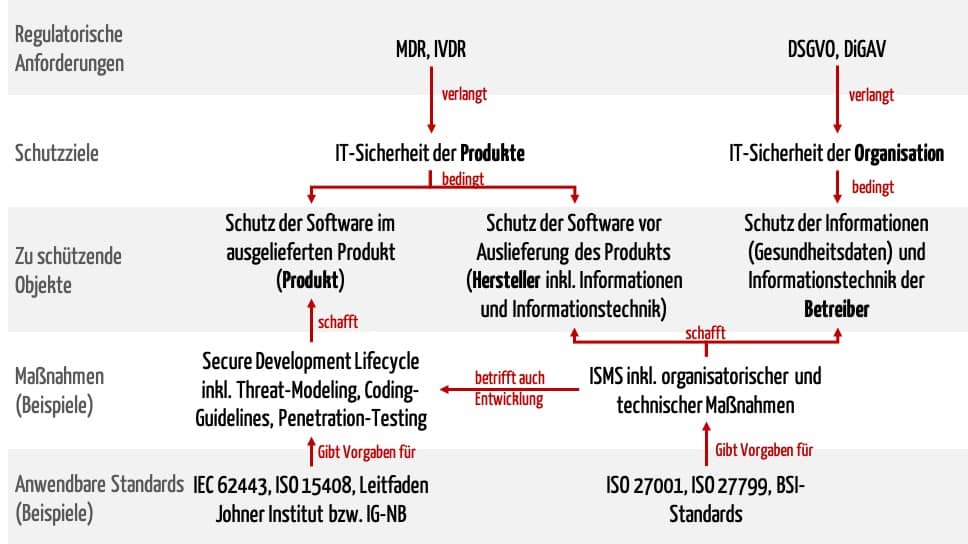

Die ISO 27001 und die Informationssicherheitsmanagementsysteme (ISMS) werden bei Medizinprodukteherstellern immer häufiger zum Thema. Die Regularien geben dazu Anlass. Dazu zählt u. a. die Digitale-Gesundheitsanwendungen-Verordnung (DiGAV), die die ISO 27001 in den Fokus vieler Medizinproduktehersteller gerückt hat.

Hersteller müssen die regulatorischen Anforderungen erfüllen, um Ärger mit Behörden und Benannten Stellen zu vermeiden und um Patienten nicht zu gefährden. Sie sollten aber keine unnötigen Aufwände betreiben. Daher sollten sie verstehen,

- ob sie das Thema ISMS und damit die ISO 27001 überhaupt betrifft,

- welche Anforderungen die ISO 27001 an sie stellt und

- wie sie ggf. ein solches ISMS einführen können (insbesondere, wenn es bereits ein QMS gibt).

1. Wen die ISO 27001 betrifft

a) Regulatorischer Rahmen

Organisationen können verschiedene Rollen einnehmen:

- Inverkehrbringer von Medizinprodukten

- Betreiber von Medizinprodukten

- Dienstleister für Inverkehrbringer oder Betreiber

Die regulatorischen Anforderungen richten sich v. a. an die Inverkehrbringer und Betreiber:

| Rolle | MDR, IVDR | DSGVO | DiGAV |

|

Inverkehrbringer | Ja (u. a. Herstellung, „Zulassung“, Post-Market Surveillance) |

Nur bedingt (wie jede andere Firma) | Ja, technische Anforderungen an die DiGA, die in den Spezifikationen berücksichtigt werden müssen |

|

Betreiber | Nur bedingt (siehe Artikel dazu) | Ja (u. a. Schutz von Gesundheitsdaten) | Ja, technische und organisatorische Maßnahmen zum Schutz von Gesundheitsdaten |

|

Dienstleister | Nur bedingt (z. B. über QSVs) | Nur bedingt (wie jede andere Firma; Ausnahme: Auftragsdatenverarbeiter) | Ja. Cloud Server, Plattformen, Auftragsdatenverarbeiter müssen ihre Konformität mit der ISO 27001 oder BSI Standard 200-2 nachweisen, um von DiGAs genutzt werden zu können. |

Die Digitale-Gesundheitsanwendungen-Verordnung (DiGAV) betrachtet die Firmen sowohl als Betreiber als auch als Hersteller.

b) Anwendbarkeit der ISO 27001 für Betreiber

Die Betreiber müssen die Gesundheitsdaten durch geeignete technische und organisatorische Maßnahmen gewährleisten. Das fordert u. a. die Datenschutzgrundverordnung DSGVO. Dazu ist in der Regel ein Informationssicherheitsmanagementsystem (ISMS) erforderlich.

Um dessen Wirksamkeit nachzuweisen, sollten die Firmen den Vorgaben einschlägiger Normen wie der ISO 27001 oder den BSI-Standards (u. a. BSI 200-2) folgen.

Einige Regularien wie die DiGAV schreiben sogar eine Zertifizierung nach einem dieser Standards vor.

c) Anwendbarkeit der ISO 27001 für Hersteller

Für die Entwicklung sicherer Medizinprodukte gelten andere Normen

Die Hersteller müssen die IT-Sicherheit ihrer Produkte gewährleisten. Das setzt einen „Secure Development Lifecycle“ voraus. Dieser beinhaltet Vorgaben zur Entwicklung, zum Testen und zur Überwachung von Produkten, die Software enthalten.

Hierzu gibt es Normen und Leitfäden, z. B. die Normenfamilien IEC 62443 und ISO 15408 sowie den Leitfaden der Benannten Stellen, der auf dem Leitfaden des Johner Instituts aufbaut.

Sie finden hier eine vollständigere Liste der regulatorischen Anforderungen an die IT-Sicherheit bei Medizinprodukten und im Gesundheitswesen.

Für den Schutz der eigenen IT und Software ist die ISO 27001 dienlich

Eine direkte Forderung nach einem ISMS gibt es nicht. Allerdings müssen die Hersteller sicherstellen, dass die Medizinproduktesoftware bereits zum Zeitpunkt der Auslieferung frei von Schad-Code ist. Voraussetzung dafür ist u. a., dass Hersteller ihre eigene Informationstechnik schützen. Dazu ist ein ISMS dienlich.

Daher ist die ISO 27001 für Organisationen, die „nur“ in der Rolle eines Herstellers agieren, ein dienlicher Leitfaden, aber keine zwingende Notwendigkeit.

d) Anwendbarkeit für Dienstleister

In ihrer Rolle als Dienstleister müssen Firmen meist nur die Vorgaben erfüllen, die für alle Firmen bzw. Organisationen gelten. Allerdings verpflichten sie regelmäßig deren Kunden (die Inverkehrbringer/Hersteller und Betreiber), weitere Anforderungen zu erfüllen.

Falls der Dienstleister ein Auftragsdatenverarbeiter ist, gelten für ihn vergleichbare Anforderungen wie für den Betreiber. Das bedingt ein ISMS, das z. B. nach ISO 27001 zertifiziert ist.

e) Zusammenfassung

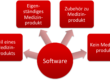

Abhängig von ihrer Rolle müssen Organisationen unterschiedliche regulatorische Anforderungen erfüllen.

2. Was die ISO 27001 fordert (für eilige Leser)

a) Es gibt Gemeinsamkeiten mit einem QM-System konform ISO 13485

Die ISO 27001 beschreibt die Anforderungen an ein Informationssicherheitsmanagementsystem (ISMS), so wie die ISO 13485 die Anforderungen an ein Qualitätsmanagementsystem beschreibt. Daher finden sich in der ISO 27001 ähnliche Elemente wie in der ISO 13485, z. B.:

- Verantwortung der Führung (Kapitel 5), u. a. mit der Pflicht, eine Informationssicherheitspolitik und Informationssicherheitsziele festzulegen

- Forderung, die notwendigen Ressourcen (insbesondere kompetentes Personal) bereitzustellen (Kapitel 7.1 f.) und Informationen und Dokumentation zu lenken (Kapitel 7.5.3 ff.)

- Forderung nach Überwachung, Messung, Analyse und Bewertung (Kapitel 9.1 f.), nach internen Audits (Kapitel 9.2 f.) und nach einer Managementbewertung (Kapitel 9.3 f.)

- Verpflichtung zur kontinuierlichen Verbesserung (Kapitel 10) inklusive Korrektur- und Vorbeugemaßnahmen (CAPA)

- Risikomanagementprozess (u. a. Kapitel 6). Allerdings werden hier die Risiken anders definiert.

- Einführung eines Änderungsmanagementverfahren (Anhang 8.32)

b) Es gibt Anforderungen spezifisch für die Informationssicherheit

Anforderungen im Anhang A

Die ISO 27001 beschreibt im normativen Anhang A konkrete Anforderungen, Ziele und Maßnahmen.

Beispielsweise fordert die Norm im Anhang A.8.3 eine Informationszugangsbeschränkung. Ziel ist es sicherzustellen, dass „nur befugte Personen Zugang zu Informationen und den damit verbundenen Werten haben und unbefugter Zugang unterbunden wird„. Dazu gibt die ISO 27002 umfangreiche Handlungsempfehlungen.

Für Hersteller mit eigener Software-Entwicklung ist besonders der Anhang 8.25 interessant, der u. a. Anforderungen an den „Lebenszyklus einer sicheren Entwicklung“ fordert.

Anhang A fordert viele weitere, nachvollziehbare Maßnahmen:

- Der Zugriff auf Informationen und Informationstechnik muss geregelt sein.

- Daten müssen gesichert werden.

- Die Sicherheit von Netzwerken muss durch geeignete Trennungen erhöht werden.

- Elektronisch übertragene Daten müssen geschätzt werden.

- Es muss geregelt sein, wie kryptografische Schlüssel verwaltet werden.

Detaillierte Hinweise, wie man diese Anforderungen konkret erfüllen kann, liefert nicht die ISO 27001, sondern die ISO 27002. Dazu mehr im Kapitel 4 dieses Artikels.

Anforderungen im „Hauptteil“

Ob und in welchem Detailgrad die Organisationen die Anforderungen des Anhangs A umsetzen, hängt von ihrem jeweiligen Schutzbedarf und ihrer Informationssicherheitspolitik ab.

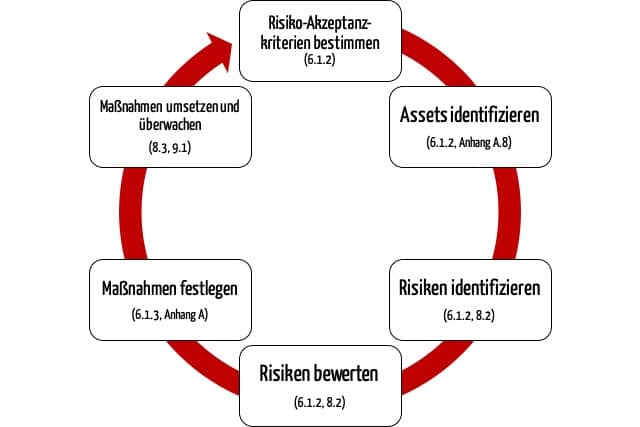

Die ISO 27001 fordert daher, die Risiken systematisch zu identifizieren und anhand vorher festgelegter Risikoakzeptanzkriterien zu bewerten. Abhängig von dieser Bewertung sind die Hersteller verpflichtet, Maßnahmen festzulegen und umzusetzen sowie deren Wirksamkeit regelmäßig zu überwachen (s. Abb. 4).

Das Risikomanagement bezieht weniger auf die Produktsicherheit wie die ISO 14971, sondern auf die Werte / Assets und deren Verlust. Zu diesen zählen neben den Informationen und die Informationstechnik auch Prozesse im Unternehmen.

c) Vergleich mit dem BSI 200-1

Alternativ zur Zertifizierung nach ISO 27001 durch eine Zertifizierstelle können Hersteller eine Zertifizierung beim BSI nach BSI 200-1 IT Grundschutz anstreben. Die folgende Tabelle vergleicht beide Standards.

| ISO/IEC 27001 | IT-Grundschutz nach BSI Standard 200-2 |

|---|---|

| Forderungen eher allgemein und daher flexibel für das Unternehmen interpretierbar | Umfangreiche Forderungen, die sehr detailliert beschrieben sind und den Unternehmen wenig Spielraum lassen |

| 7 verpflichtende Kapitel, 93 Kontrollmaßnahmen | 180 Seiten IT Grundschutz-Methodik, 858 Seiten Grundschutz Kompendium |

| Anzahl der erforderlichen Maßnahmen kann flexibel festgelegt werden | Mehr als 1000 Maßnahmen werden erwartet |

| Allgemeine Vorgaben | Konkrete Vorgaben und Maßnahmen |

| Forderungen eher allgemein und daher flexibel für das Unternehmen interpretierbar | Umfangreiche Forderungen, die sehr detailliert beschrieben sind und dem Unternehmen wenig Spielraum lassen |

| Vollständige Risikoanalyse erforderlich | Der Umfang der Risikoanalyse ist abhängig von den Ergebnissen der Schutzbedarfsanalyse |

| Vergleichsweise hoher Aufwand für Einführung und Zertifizierung | Vergleichsweise hoher Aufwand für Einführung und Zertifizierung |

| Internationale Anerkennung | Enthält nationale Besonderheiten und ist international kaum bekannt |

| Eher für Wirtschaftsunternehmen | Eher für Behörden |

| Eher für kleine und mittlere Unternehmen | Eher für größere Organisationen geeignet |

3. Wie man ein ISO 27001-konformes ISMS einführt

Kein zweites Managementsystem einführen

MDR und IVDR verpflichten alle Medizinproduktehersteller zu einem Qualitätsmanagementsystem (QMS), meist sogar zu einem (nach ISO 13485) zertifizierten. Daher sollten die Hersteller kein zweites Managementsystem etablieren, sondern ein integriertes Managementsystem, das beide Ziele (Qualität, Informationssicherheit) adressiert.

Schritt 1: Ziele und Anwendungsbereich festlegen

Organisationen sollten Klarheit darüber haben, welche Ziele sie erreichen wollen:

- Regulatorische Anforderungen erfüllen, regulatorischen Ärger vermeiden

- Anforderungen von Kunden erfüllen

- Zertifizierung erreichen

- (Informationelle) Unternehmenswerte identifizieren

- Schutz dieser Werte, d. h. die Sicherheit für die Informationen und Informationstechnik der eigenen Organisation erhöhen

- Sicherheit der eigenen Produkte erhöhen

- Marketing-wirksamer kommunizieren können (z. B. mit Zertifikat)

- Verständnis über den Stand der eigenen Organisation bezüglich Informationssicherheit erlangen

- Chaos in der eigenen Organisation reduzieren

Bei diesen Überlegungen sollten die Firmen auch Klarheit darüber erlangen,

- welche Informationen und welche Informationstechnik sie schützen müssen und

- welche finanziellen, juristischen und anderen Folgen und damit Risiken bestehen, wenn dieser Schutz nicht in ausreichendem Maß gegeben ist.

Als weiteres Ergebnis dieser ersten Analyse sollte eine Organisation den Anwendungsbereich eines künftigen ISMS festlegen. Dies betrifft beispielsweise:

- Standorte

- Organisationseinheiten

- Informationen, Daten

- Infrastrukturen, Informationstechnik

- Eigene Produkte

Schritt 2: Gap-Analyse durchführen

Mit diesem Verständnis kann es nun gelingen, eine Gap-Analyse durchzuführen, d. h. eine Abschätzung zu erhalten, welche Vorgaben der ISO 27001 bereits ganz, teilweise oder noch gar nicht umgesetzt sind.

Meist nutzen die Firmen oder unterstützende Dienstleister dazu den Anhang A oder eigene Checklisten.

Schritt 3: Maßnahmen festlegen und umsetzen

Basierend auf diesen Ergebnissen geht es anschließend darum, geeignete Maßnahmen festzulegen. Typische Maßnahmen sind:

- Bestehende Verfahrens- und Arbeitsanweisungen ergänzen, z. B.

- Zum internen Audit

- Zum Onboarding neuer Mitarbeitenden

- Zur Software-Entwicklung

- Fehlende Verfahrens- und Arbeitsanweisungen verfassen, z. B.

- Kommunikation von Sicherheitsvorfällen

- Zugangskontrolle zu Systemen und Räumen

- Entsorgung von Datenträgern

- Verwendung von Passwörtern

- Organisationsstruktur anpassen, z. B.:

- Neue Rollen schaffen oder bestehende Rollen anpassen

- Verantwortlichkeiten neu oder anders regeln, z. B. für die Überwachung von Systemen

- Personen einstellen und Personal fortbilden

- Technische Strukturen verbessern, z. B.:

- Neue Hardware oder Software kaufen

- Bestehende Systeme neu konfigurieren

- Netzwerke trennen

- Überwachungssysteme implementieren

Dieser Schritt erfordert ein interdisziplinäres Team, das explizit nicht nur IT umfasst. Die Umsetzung dieses Schritts nimmt je nach Größe der identifizierten Gaps zwischen 3 und 12 Monaten in Anspruch.

Schritt 4: Internes Audit und Managementbewertung durchführen

Regelmäßig sollten sich die Firmen durch interne Audits vom Fortschritt und der Wirksamkeit der Maßnahmen überzeugen. Die von der Norm geforderten internen Audits sind dafür ein wirksames Instrument.

Zudem ist das Management verpflichtet, sich regelmäßig (mindestens jährlich) von der Wirksamkeit des gesamten Informationssicherheitsmanagementsystems zu überzeugen.

Beides, die internen Audits und die Managementbewertung, sind zwingende Voraussetzungen für den nächsten Schritt, die Zertifizierung.

Schritt 5: Zertifizierung beantragen und durchführen

Organisationen sollten darauf achten, dass sie nur akkreditierte Zertifizierungsorganisationen um Angebote bitten. Meist sind diese etwas günstiger, und die Verfügbarkeit der Zertifizierer ist etwas besser als bei den Benannten Stellen. Allerdings sind einige Benannte Stellen auch für die ISO 27001 akkreditiert. Ein kombiniertes Audit kann zu Einspareffekten führen.

Der Ablauf der Zertifizierungsaudits gleicht etwa den QM-Audits, auch was die Dauer betrifft.

Zusammenfassung

Der Weg zum zertifizierten ISMS ist mit dem Weg zum zertifizierten QMS vergleichbar. Bei Medizinprodukteherstellern gibt es jedoch meistens bereits ein QMS. Damit existiert ein höheres Verständnis für solche Managementsysteme.

Viele Prozesse wie für die Dokumentenlenkung, die Managementbewertung, die Korrektur- und Vorbeugemaßnahmen bestehen bereits.

Daher sind die Gap-Analyse und der Anhang A wichtige Hilfsmittel, um die Einführung des eigenen ISMS zu planen.

4. Was man sonst über die ISO-27000-Familie wissen sollte

a) Die ISO 27002 hilft bei der Umsetzung der ISO 27001

Die ISO 27002 dient als Leitfaden bei der Umsetzung der im Anhang A der ISO 27001geforderten Informationssicherheitsmaßnahmen. Im Gegensatz zur ISO 27001 können sich Organisationen nicht nach ISO 27002 zertifizieren lassen.

Die ISO 27002 gibt konkretere Hinweise. Beispielsweise fordert die ISO 27001 im Anhang A 8.13:

Sicherheitskopien von Information, Software und Systemen müssen in Übereinstimmung mit den vereinbarten themenspezifischen Richtlinien für Datensicherungen aufbewahrt und regelmäßig geprüft werden.

Die ISO 27002 gibt Hinweise dazu. So sollten Backups

- an einem Ort mit ausreichender Entfernung ausgelagert,

- von physischen Einflüssen geschützt und

- verschlüsselt werden sowie

- das gesamte System und nicht nur dessen Daten enthalten.

b) Die ISO 27799 ist spezifisch für das Gesundheitswesen

Die ISO 27799 gilt spezifisch für das Gesundheitssystem. Diese Norm

- ergänzt einige Anforderungen, z. B., dass die Verschlüsselung beim Backup von Gesundheitsdaten erfolgen sollte,

- verschärft bestehende Anforderungen, ersetzt z. B. „soll“ durch „muss“, und

- gibt spezifische Erläuterungen und Anleitungen.

Eine Zertifizierung nach ISO 27799 ist ebenfalls nicht möglich.

6. Zusammenfassung und Fazit

a) Informationssicherheit betrifft Hersteller und Betreiber

Organisationen, die Gesundheitsdaten verarbeiten, benötigen ein Informationssicherheitsmanagementsystem, um die regulatorisch geforderten technischen und organisatorischen Maßnahmen nachzuweisen. Zu diesen Herstellern zählen viele DiGA-Anbieter.

Medizinproduktehersteller müssen die IT-Sicherheit ihrer Produkte gewährleisten. Das bedingt wiederum, dass diese Produkte (insbesondere deren Software und damit die Entwicklungs- und Produktionsumgebung) ebenfalls sicher sind. Ein ISMS hilft dabei, genau diesen Schutz zu gewährleisten.

b) Die Normenfamilie ISO 27000 ist hilfreich

Die Normenfamilie ISO 27000 stellt nachvollziehbare und meist gut verständliche Anforderungen an ein Informationssicherheitsmanagementsystem (insbesondere ISO 27001) und gibt konkrete Hinweise zur Umsetzung (insbesondere die ISO 27002 und ISO 27003).

c) Hersteller müssen Voraussetzungen erfüllen

Ohne ein klares Management Commitment wird es eine Organisation auf Dauer nicht schaffen, ein ISMS aufzubauen und erfolgreich zu betreiben. Der Fisch stinkt auch hier vom Kopf.

Entscheidend für den Erfolg sind ebenso

- die Investition in die Kompetenz der Mitarbeitenden,

- deren Bewusstsein für die Bedeutung der Informationssicherheit und

- eine reibungslose Kommunikation innerhalb des Teams sowie mit externen Stellen.

d) ISMS darf nur als ein nie endender Weg verstanden werden

Die Anforderungen der Norm zu erfüllen, bedeutet viel Arbeit. Firmen sollten sich bewusst sein, dass sie sich auf einen Weg machen, der nie endet und kontinuierliche Aufwände mit sich bringt, aber die Informationssicherheit erhöht.

Aber auch dieser Berg an Arbeit lässt sich in iterativen und inkrementellen Schritten bewältigen. Ein wichtiger Schritt ist die Gap-Analyse, die eine Übersicht über die Art und den Umfang dieser Arbeit verschafft.

Ein Informationssicherheitsmanagementsystem gemäß ISO 27001 oder anderer Leitfäden einzuführen, ist kein Hexenwerk. Diesen Weg sind tausende Firmen bereits erfolgreich gegangen. Gerade Hersteller und Betreiber von Medizinprodukten und von IT-Systemen, die Gesundheitsdaten verarbeiten, sollten oder müssen sogar diesen Weg beschreiten.

In dieser Episode verrät der ISO 27001 Lead Auditor Dr. André Baumgart, was Informationssicherheitsmanagementsysteme und Qualitätsmanagementsysteme gemeinsam haben, wie man bei der Einführung vorgehen sollte und wie hoch der Aufwand dafür ist.

Diese und weitere Podcast-Episoden finden Sie auch hier.

Das Johner Institut unterstützt Medizinproduktehersteller dabei, QM-Systeme und ISMS konform ISO 13485 und ISO 27001 einzuführen und damit die Voraussetzungen zu schaffen für z. B. eine Zertifizierung und eine Aufnahme der Produkte ins DiGA-Verzeichnis. Nehmen Sie gerne Kontakt auf.

Änderungshistorie

- 2024-05-23: Artikel vollständig überarbeitet

- 2020-10-20: Initiale Erstellung des Artikels

Guten Tag

Haben Sie zum Umsetzen der ISO 27001 Vorlagen (zum Kauf)?

Danke und beste Grüsse

Berk Engez

Guten Tag,

mögen Sie dazu vielleicht einmal Kontakt mit unserem Team aufnehmen? In einem persönlichen Gespräch lässt sich am besten klären, wie wir unterstützen können. Rufen Sie gern an unter +49 (7531) 94500 20 oder schreiben Sie einfach eine E-Mal an info@johner-institut.de.

Herzliche Grüße

Anja Segschneider | Redaktion

Sehr geehrte Frau Schnetter,

im ersten Kapitel schreiben Sie, dass die Norm 27001 auf Inverkehrbringer unter IVDR/MDR Pflicht ist.

Aus dem BSI-KritisV kann ich aber nur herauslesen, dass dies auf kritische Unternehmen zutrifft. Das beinhaltet nicht alle Inverkehrbringer von MP/IVD, sondern unter Bezugnahme von Anhang 5 BSI_KritisV vermutlich eher nur einen geringen Anteil der Hersteller.

Das heißt also, dass wenn man die Schwellenwerte nicht erreicht, das ISMS weder nach ISO 27001 zertifizieren muss, noch überhaupt sich danach richten müsste. Wobei selbstverständlich eine derartige Vorgabe gute Punkte liefert für ein gelungenes ISMS.

Ist meine Annahme korrekt?

Sehr geehrter Herr Handt, vielen Dank für Ihr Feedback.

Wie im Kapitel 1c) beschrieben, ist das ISMS keine regulatorische Notwendigkeit, die DiGA-Hersteller ausgenommen. Medizinprodukte-Hersteller, die unter NIS-2 (https://www.johner-institut.de/blog/qualitaetsmanagement-iso-13485/nis-2/) fallen, müssen ebenfalls Elemente aus der Informationssicherheit erfüllen.

Mit freundlichen Grüßen

Katrin Schnetter