Wie gefährdet die IT-Sicherheit im Gesundheitswesen ist, wissen wir nicht erst seit Februar 2016: Damals wurden die IT-Infrastrukturen vieler Kliniken durch einen einfachen Virenangriff stillgelegt. Daher achten die Behörden strenger darauf, dass nicht nur Kliniken, sondern auch Hersteller die IT-Sicherheit ihrer (Medizin-)Produkte gewährleisten.

In diesem Artikel erhalten Sie einen Überblick darüber, was die IT-Sicherheit im Gesundheitswesen gefährdet und was Sie dagegen tun können und müssen. Damit wird es Ihnen gelingen, regulatorischen Ärger zu vermeiden und Produkte sicher zu entwickeln und zu betreiben.

Update: Im Kapitel 3. a) die aktuellen Veröffentlichungen des BSI eingefügt. Das verschafft Ihnen einen schnellen Überblick über 120 Seiten.

1. Was die IT-Sicherheit im Gesundheitswesen besonders macht

Die Bedrohung der IT-Sicherheit beschränkt sich nicht auf das Gesundheitswesen. Dennoch gibt es einige Besonderheiten zu beachten:

- Menschenleben werden bedroht

Im Gegensatz zu Angriffen auf die Infrastrukturen von Privatpersonen oder Unternehmen stellen Angriffe auf IT-Infrastrukturen im Gesundheitswesen (z. B. in Kliniken) eine Bedrohung von Menschen, konkret von Patientinnen und Patienten dar. Wenn, wie jetzt geschehen, die IT einer Klinik ausfällt, kann sie keine Patienten mehr aufnehmen und muss OPs verschieben. Wenn der Angriff die Beatmungsgeräte einer Intensivstation trifft, können Patienten innerhalb von Minuten versterben. - Spezifische Regularien sind einzuhalten

Die Bedrohung der IT-Sicherheit im Gesundheitswesen ist auch eine Bedrohung des Schutzes höchst vertraulicher Gesundheitsdaten. Auch, aber nicht nur deshalb gibt es spezifische Regularien für die Betreiber von Gesundheitseinrichtungen und die Hersteller von Medizinprodukten. Diese werden Sie im folgenden Abschnitt finden. - Einige Kliniken agieren amateurhaft

In nur wenigen Branchen wird so wenig Geld in die IT investiert wie in Gesundheitseinrichtungen. Gemäß dem Motto „you get what you pay for“ arbeitet in vielen Kliniken zu wenig und zu schlecht ausgebildetes Personal in der IT. Zudem schwächen abenteuerliche IT-Infrastrukturen und ein hohes Maß an – teilweise unkoordiniertem – Outsourcing an verschiedene Akteure (z. B. Dienstleister für Drucker, Firewalls, PCs, Hersteller von IT-Systemen und Medizingeräten) die IT-Sicherheit. - Hersteller handeln unverantwortlich

Auch die Hersteller sind für die mangelnde IT-Sicherheit verantwortlich. Zu den Defiziten zählen:- „Historisch gewachsene“ System- und Software-Architekturen

- Ein mangelndes Verständnis für die Bedrohung der IT-Sicherheit durch die völlige Vernetzung von IT und Medizintechnik

- Ein mangelnder Wille, im Risikomanagement die IT-Security systematisch zu analysieren und zu beherrschen

- Fehlende Bereitschaft, Verantwortung nicht nur für das eigene Produkt zu übernehmen, sondern auch für das Produkt im Kontext eines Kliniknetzes

Möchten Sie wissen, wie Sie Ihre IT-Systeme sicherer machen können? Die Expertinnen und Experten des Johner Instituts beraten Sie gern!

2. Regulatorische Anforderungen an die IT-Sicherheit im Gesundheitswesen

a) Anforderungen an die Hersteller

Im europäischen Rechtsraum gibt es im Gegensatz zu den USA nur wenige konkrete Vorgaben, wie IT-Security bei Medizinprodukten zu adressieren ist.

EU-Recht und nationale Gesetze

- Die MDR fordert im MDR Anhang I, 17.2. explizit eine „State-of-the-art“-Softwareentwicklung auch mit Bezug zur IT-Sicherheit. Die Hersteller müssen nun die Anforderungen an Maßnahmen der Betreiber mit Bezug zur IT-Sicherheit bestimmen. Selbst die Forderung nach Datenschutz macht sich die MDR zu eigen.

- Die MDCG hat dazu den Leitfaden 2019-16 veröffentlicht, in dem die Medical Device Coordination Group noch genauer ausführt, wie sie die Anforderungen der MDR und IVDR an die IT-Sicherheit umgesetzt haben möchte.

- Die DiGAV fordert die IT-Sicherheit und den Datenschutz. Der Artikel zur DiGAV adressiert auch, dass das BfArM dazu einen Leitfaden und FAQ veröffentlicht hat, das u. a. auf den Einsatz von US-Cloud-Anbietern eingeht.

- Die EU hat die IT-Sicherheit in die Funkgeräterichtlinie (RED) aufgenommen. IT-Sicherheit ist damit eine verbindliche Anforderung für die CE-Kennzeichnung von Produkten mit Funkmodul. Allerdings sind Medizinprodukte nach MDR/IVDR von den entsprechenden Regelungen ausgenommen (Art. 2 Abs. 1 Delegierte Verordnung (EU) 2022/30).

- Der neue Cyber Resilience Act ist ebenfalls nicht auf Medizinprodukte nach MDR und IVDR anwendbar. Allerdings können Hersteller ihn als zusätzliche Richtschnur für den Stand der Technik betrachten.

- Die EU hat Ende 2022 eine neue Richtlinie mit dem Namen „NIS2“ auf den Weg gebracht. Sie muss nun innerhalb von 21 Monaten in nationales Recht überführt werden.

Unmittelbare Konsequenzen hat die neue Richtlinie für die Hersteller noch nicht. Das liegt auch daran, dass die Mitgliedsstaaten die Änderungen erst in nationale Gesetze überführen müssen. Aber es ist offensichtlich, dass Medizinproduktehersteller die IT-Sicherheit nicht nur ihrer Produkte, sondern auch ihrer Organisation gewährleisten müssen.

Vorgaben der nationalen Behörden und Benannten Stellen

- Der Expertenkreis CyberMed erläutert im Leitfaden zur Nutzung des MDS2 aus 2019, der auf den Seiten des BSI (Bundesamt für Sicherheit in der Informationstechnik) verfügbar ist, wie Hersteller das „Manufacturer Disclosure Statement for Medical Device Security (MDS2)” ausfüllen sollen.

- Das BSI (Bundesamt für Sicherheit in der Informationstechnik) hat ein Dokument zu Cyber-Sicherheitsanforderungen an netzwerkfähige Medizinprodukte publiziert.

- Ebenso vom BSI stammt die Technische Richtlinie BSI TR-03161: Sicherheitsanforderungen an digitale Gesundheitsanwendungen. Die BSI-Richtlinie verweist wiederum auf weitere Vorgaben, die allerdings nicht spezifisch für Medizinprodukte sind:

- BSI Standard 200-1, BSI Standard 200-2, BSI Standard 203

- BSI IT-Grundschutz-Kompendium

- BSI TR-02102-1: Kryptographische Verfahren: Empfehlungen und Schlüssellängen

- BSI TR-02102-2: Kryptographische Verfahren: Verwendung von TLS

- TR-03107-1: Elektronische Identitäten und Vertrauensdienste im E-Government Teil 1

- Die Benannten Stellen haben basierende auf dem Leitfaden des Johner Instituts einen eigenen Leitfaden zur IT-Sicherheit entwickelt. Da dieser von den Benannten Stellen selbst herausgegeben und damit verwendet wird, ist er zumindest für deutsche Hersteller ein Must-Read.

Normen

- Die ISO 13485:2016 hat in ihrer aktuellen Ausgabe den Schutz vertraulicher Daten sowie die Festlegung und Überprüfung der Anforderung an verbundene Medizinprodukte als neue Forderungen ergänzt.

- Die IEC 60601-1 fordert, dass Risiken aufgrund „fehlender Datensicherheit, insbesondere Anfälligkeit für Verfälschung, unerwünschte Wechselwirkung mit anderen Programmen und Viren“ beherrscht sein müssen.

- Die IEC/TR 60601-4-5 ist ebenfalls spezifisch für Medizinprodukte. Sie referenziert normativ die IEC 62443, wodurch ihr Anforderungskatalog sehr umfangreich ist.

- Mit dem Amendment I (2016) der IEC 62304 fordert die Norm, dass die Software-Anforderungen Anforderungen an die IT-Sicherheit beinhalten müssen.

- Im Risikomanagement (z.B. konform mit ISO 14971) mussten schon immer alle Risiken adressiert werden, somit auch Risiken, die durch mangelnde IT-Sicherheit verursacht werden. Dies schließt Cyber-Angriffe mit ein.

- Die Cybersecurity-Norm IEC 81001-5-1 befasst sich damit, wie IT-Sicherheit im Software-Lebenszyklus berücksichtigt werden muss.

- Die ISO 27002 beschreibt fast 100 „Controls“ (Sicherheitsmaßnahmen). Sie wurde 2022 deutlich überarbeitet. Für das Jahresende erwartet man auch eine Neuauflage der ISO 27001, die bereits als FDIS vorliegt.

Regulatorische Anforderungen in den USA und anderen Ländern

- In den USA müssen die Betreiber die Anforderungen des HIPAA erfüllen.

- Die FDA stellt konkrete Anforderungen, die sie in vier(!) Guidance-Dokumenten zum Thema Cybersecurity veröffentlicht hat.

- Die FDA referenziert dabei auch den AAMI 57 zum IT-Security-Risk-Management nach ISO 14971.

- Sie erkennt auch den UL 2900-2-1 als Standard zur IT-Sicherheit an.

- Health Canada hat im Dezember 2019 nachgezogen und ebenfalls einen Draft Guidance „Pre-market Requirements for Medical Device Cybersecurity„ publiziert.

- Im April 2020 hat das IMDRF ebenfalls eine Leitlinie zur Cybersecurity veröffentlicht.

- Im April 2022 hat die FDA einen Entwurf für eine Leitlinie Cybersecurity in Medical Devices: Quality System Considerations and Content of Premarket Submissions Draft Guidance for Industry and Food and Drug Administration Staff veröffentlicht.

- Die FDA hat MITRE (eine gemeinnützige Organisation) beauftragt, ein „Playbook“ zu entwickeln. Dieses „Medical Device Cybersecurity Regional Incident Preparedness and Response Playbook“ steht nun bereit.

Lesen Sie hier mehr zu den FDA Cybersecurity Guidances und hier mehr zum Leitfaden IT-Sicherheit, den das Johner Institut und einige TÜVs gemeinsam herausgegeben haben.

DiGA-Hersteller sollten den Beitrag zur Datensicherheit und zum Datenschutz für DIGA lesen. Dieser fasst alle für DIGA relevanten regulatorischen Anforderungen zusammen und erspart Ihnen somit die Suche in 100 Seiten an Vorschriften. Dazu zählt auch der BSI TR 03161.

b) Anforderungen an die Betreiber

EU-Verordnungen, EU-Richtlinien, nationale Gesetze

Vielen unbekannt ist die EU-Richtlinie 2016/1148 „über Maßnahmen zur Gewährleistung eines hohen gemeinsamen Sicherheitsniveaus von Netz- und Informationssystemen in der Union“. Sie ist auch als NIS Directive bekannt (The Directive on security of network and information systems).

Diese Richtlinie nennt im Anhang II explizit „Einrichtungen der medizinischen Versorgung (einschließlich Krankenhäuser und Privatkliniken)„. Sie wurde als BSI-Gesetz (s.o.) in nationales Recht überführt.

Weiter müssen die Betreiber den Datenschutz gewährleisten. Die IT-Sicherheit ist eine notwendige, aber keine hinreichende Voraussetzung dafür. Die Datenschutzgrundverordnung bildet die Grundlage.

Nationale Gesetze und Verordnungen

Daneben gibt es nationale Vorschriften wie beispielsweise das BSI-Gesetz sowie weitere Anforderungen des Bundesamts für Sicherheit in der Informationstechnik (BSI) speziell an das Gesundheitswesen. Im Zuge der Nationalen Strategie zum Schutz kritischer Infrastrukturen (KRITIS-Strategie) wurde auch das IT-Sicherheitsgesetz in Kraft gesetzt, das das Gesundheitswesen explizit einschließt.

Durch die stärkere Vernetzung werden Hersteller von Medizinprodukten zunehmend auch zum Betreiber, sodass die MPBetreibV zum Tragen kommt, die den sicheren Betrieb fordert.

Normen

Die IEC 80001 ist eine Norm, die das Risikomanagement beim Betrieb von IT-Systemen im Gesundheitswesen beschreibt. Die Daten- und Systemsicherheit (IT-Security) ist eines der drei expliziten Schutzziele. Relevant ist in diesem Kontext insbesondere die IEC 80001-2-8 (Application guidance — Guidance on standards for establishing the security capabilities identified in IEC 80001-2-2).

Sonstiges

Die Deutsche Krankenhausgesellschaft hat einen Leitfaden mit dem Titel „Branchenspezifischer Sicherheitsstandard für die Gesundheitsversorgung im Krankenhaus“ herausgegeben.

c) Branchenunspezifische Anforderungen

Auch die folgenden Gesetze haben einen direkten Bezug zur IT-Sicherheit:

- KontraG

- StGB: § 202b Abfangen von Daten, § 263a Computerbetrug, § 303a Datenveränderung und § 303b Computersabotage

Dieser Beitrag verschafft Ihnen einen Überblick über die relevanten Datenschutz-Vorschriften.

Christian Rosenzweig, der am Johner Institut auch die Seminare zur IT-Sicherheit hält und Hersteller dabei unterstützt, berichtet im Gespräch mit Professor Johner, welche Schwerpunkte die Benannte Stellen haben, welche Kritikpunkte sie äußern und wie es Herstellern gelingen kann, die „Zulassungen“ dennoch schnell und sicher zu erhalten.

Diese und weitere Podcast-Episoden finden Sie auch hier.

3. Beispiele für die Verletzung von IT-Security

Eine Übersicht über IT-Sicherheitsprobleme im Gesundheitswesen liefert ein Beitrag von Doccheck. Die AAMI berichtet, dass auch für die FDA die Ransomware-Angriffe im Mai 2017 (Wanna Cry) ein Weckruf seien, der auf die Verletzlichkeit der IT-Systeme im Gesundheitswesen aufmerksam mache.

Cave: IT-Sicherheit ist das Ausmaß, in dem die Verfügbarkeit, Integrität und Vertraulichkeit von Informationen geschützt ist. IT-Sicherheit ist mehr als der Schutz vor Cyberangriffen.

a) Medizintechnikhersteller

Es finden sich ständig neue Bedrohungen durch Medizinprodukte, die offensichtlich die Forderungen nach Risikomanagement sowie die FDA Cybersecurity Guidance und damit elementare Sicherheitsstandards ignorieren.

- Die Hospira Infusionspumpen weisen eine fatale Telnet-Lücke auf, wie heise.de mehrfach und auch hextech.com berichten [1], [2].

- Tausende Medizingeräte sind aus dem Internet angreifbar, wie heise.de und golem.de übereinstimmend berichten [3], [4].

- Zunehmend werden Schlampereien von Herstellern beim Schreiben und Updaten von Firmware zum Problem.

- Mehrfach warnt die FDA vor aktiven Implantaten von Medtronic, bei denen die Kommunikation unverschlüsselt geschieht und/oder keine Autorisierung erfolgt.

BSI: Cyber-Sicherheitsbetrachtung vernetzter Medizinprodukte

Interessant ist auch die systematische Auswertung des BSI mit dem Titel Cyber-Sicherheitsbetrachtung vernetzter Medizinprodukte. Die Behörde untersuchte dabei die folgenden Produktklassen:

- Implantierbare Herzschrittmacher und Defibrillatoren sowie deren Equipment

- Insulinpumpen

- Beatmungsgeräte

- Infusionspumpen

- Patientenmonitore

Als Ergebnis schlussfolgert das BSI:

Insgesamt wurden den Herstellern im Rahmen des Projekts mehr als 150 Schwachstellen gemeldet. Bei der Prüfung stellte sich heraus, dass die Schwachstellen häufig in der begleitenden Infrastruktur, selten jedoch in Medizinprodukten zu finden waren. […] Es wird darauf hingewiesen, dass die Ergebnisse der IT-Sicherheitsprüfungen möglicherweise verzerrt, beziehungsweise beeinflusst wurden. Da die Teilnahme der Hersteller am Projekt freiwillig war, wurde erwartet, dass diejenigen Hersteller am ehesten kooperieren würden, die bereits einen gewissen Reifegrad

BSI

in ihren IT-Sicherheitsprozessen aufweisen.

Die Sicherheitsbewertungen haben auch gezeigt, dass die IT-Sicherheitslage von Hersteller zu Hersteller sehr unterschiedlich ist und stark vom Reifegrad des einzelnen Herstellers abhängt.

Hersteller sollten diese Dokumente nutzen und

- überprüfen, ob die eigenen Produkte von dem gleichen Fehler betroffen sind;

- dieses Dokument in ihrer Post-Market Surveillance berücksichtigen;

- die empfohlenen Maßnahmen zum Vermeiden von Schwachstellen daraufhin überprüfen, ob sie im eigenen Unternehmen anwendbar sind („Preventive Action“);

- die verwendeten Methoden zum Aufspüren der Schwachstellen ggf. in das eigene Arsenal übernehmen. Das BSI listet sogar Methoden für die Überprüfung von Apps und Web-basierten Systemen, obwohl diese gar nicht Schwerpunkt der Studie waren.

BSI: eCare Digitalisierung in der Pflege

Die Auswertung des BSI liest sich spannend. Bereits die Marktübersicht ist hilfreich. Die vernetzten Systeme reichen von Hausnotrufsystemen über smarte Betten und die Schlafüberwachung bis zu vernetzten Wärmedecken.

Das Ergebnis ist ernüchternd:

Zusammenfassend lässt sich unter Berücksichtigung des besonders hohen Schutzbedarfs von Gesundheitsdaten das vorgefundene IT-Sicherheitsniveau mit schlecht bis sehr schlecht bewerten. Das kann u.a. damit begründet werden, dass bei allen untersuchten Geräten mittlere bis schwere Schwachstellen aufgedeckt worden sind. Zudem gilt es zu berücksichtigen, dass die Prüftiefe […] als niedrig zu bezeichnen ist und bei weitem keinen vollständigen Penetrationstests oder einer Sicherheitsevaluierung entspricht.

BSI: „„eCare – Digitalisierung in der Pflege. Aktuelle Marktanalyse und IT-Sicherheitsbetrachtung“

„Setzen, 6“ könnte man diese Schlussfolgerung zusammenfassen. Zumindest eignen sich die Produkte als schlechtes Vorbild und verschaffen Herstellern eine Vorstellung davon,

- wie das BSI prüft, wenn es nur oberflächlich prüft,

- welche Mindestanforderungen das BSI stellt,

- welche Fehler Herstellern auf keinen Fall unterlaufen dürfen.

b) Krankenkassen

In einigen Artikeln haben wir bereits der Sorge Ausdruck verliehen, dass es nur noch eine Frage der Zeit ist, bis auch Krankenhäuser und Klinikketten durch Datendiebe erpresst werden. Leider hatte ich einen wichtigen erpressbaren Teilnehmer des Gesundheitswesens übersehen: die Krankenkassen. Jetzt ist es passiert, wie die Süddeutsche und der Spiegel berichten [7].

c) Krankenhäuser

Cyberangriffe

Die IT-Sicherheit im Gesundheitswesen wird immer stärker bedroht, weil die Hacker den Wert der Daten erkannt haben [9].

Oft sind die Krankenhäuser nicht gezieltes Opfer von Cyberangriffen. Vielmehr steht deren unzureichend gewartete IT-Infrastruktur mit veralteten und nicht gepatchten Betriebssystemen wie offene Scheunentore den Angriffen hilflos gegenüber:

- Im Februar 2016 legt der Computervirus „Locky“ mehrere Kliniken in Nordrhein-Westfalen lahm. Dies berichten beispielsweise rp-online und heise.de. Ein Kommentator schreibt, dass nicht zwei, sondern 48(!) Kliniken betroffen sind. Ein Experte von Kaspersky bestätigt die Schwachstellen (Artikel im KH-IT-Journal).

- Diese Angriffe beschränken sich nicht auf Deutschland. Ein Krankenhaus in Kalifornien muss Millionen an Lösegeld bezahlen, wie Inquisitr berichtet.

- Im Mai 2017 trifft es erneut Krankenhäuser, insbesondere die des britischen Gesundheitssystems NHS [10, 11]. Dieses Mal heißt der Virus „Wanna Cry“.

Übersicht über Anzahl und Ursachen der Datenverluste

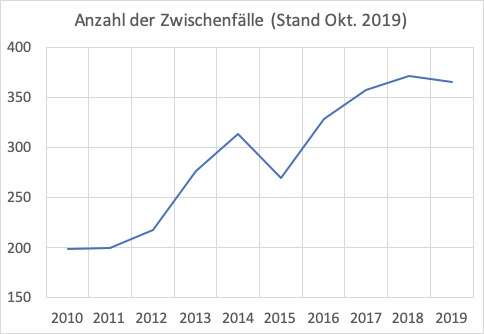

Das U.S. Department of Health and Human Services veröffentlicht und bewertet fortlaufend die „Security Breaches“ im Gesundheitswesen. Die Analysen zeigen, dass die Anzahl der Zwischenfälle kontinuierlich steigt.

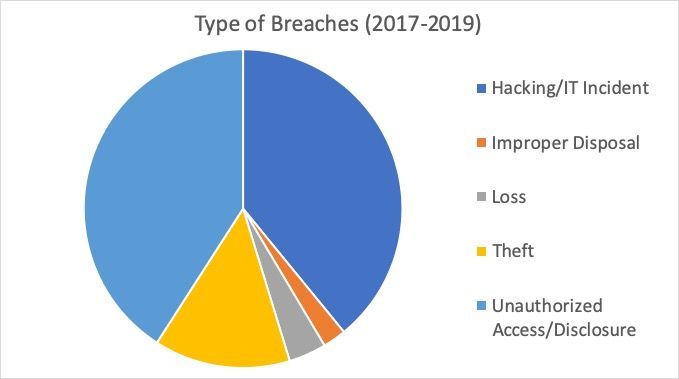

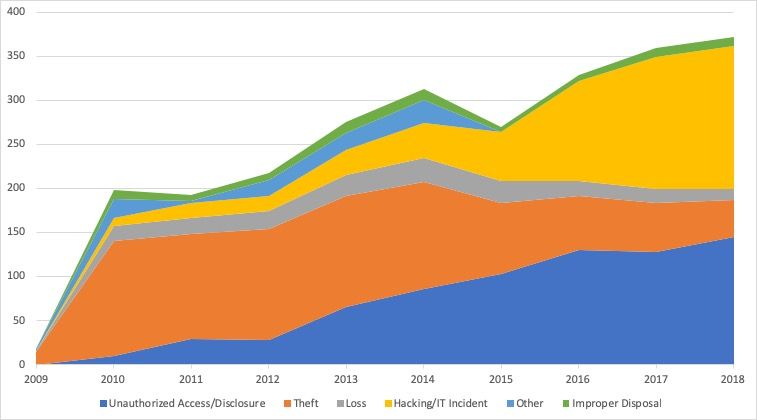

Die Behörde hat auch die Arten der Angriffe untersucht:

Dabei haben die Datenabflüsse durch Hacking kontinuierlich zugenommen:

Trotzdem muss klar sein, dass ein großer Anteil der Probleme mit der IT-Sicherheit im Gesundheitswesen nicht auf böswillige Angriffe von außen zurückzuführen ist. Vielmehr ist die Nachlässigkeit der Krankenhäuser und Praxen Ursache von „geleakten“ Daten. So standen im September 2019 Millionen radiologische Bilddaten ungeschützt im Netz [Quelle].

Staatliche Stellen

Nicht nur Verschwörungstheoretiker lassen sich darüber aus, welche Möglichkeiten die NSA nutzt oder nutzen kann, weil die IT-Sicherheit im Gesundheitswesen so löchrig ist. Dazu finden Sie auch mehr in einem Artikel zur IT-Sicherheit (unabhängig vom Gesundheitswesen).

Auch für die Wanna-Cry-Angriffe gibt man der NSA eine Mitschuld: Sie hatte die Sicherheitslücke in Windows erkannt und für nachrichtendienstliche Aktivitäten ausgenutzt. Sie hatte die Lücke noch nicht einmal dann an Microsoft gemeldet, als ihr die Spionagewerkzeuge gemeldet wurden.

d) Bedrohungen

Das ECRI Institute hat die größten Gefährdungen für Patienten in dem Dokument Top 10 Health Technology Hazards for 2018 zusammengetragen. Darunter sind mehrere Gefährdungen, die die IT-Sicherheit betreffen (fett markiert).

- Ransomware and Other Cybersecurity Threats to Healthcare Delivery Can Endanger Patients

- Endoscope Reprocessing Failures Continue to Expose Patients to Infection Risk

- Mattresses and Covers May Be Infected by Body Fluids and Microbiological Contaminants

- Missed Alarms May Result from Inappropriately Configured Secondary Notification Devices and Systems

- Improper Cleaning May Cause Device Malfunctions, Equipment Failures, and Potential for Patient Injury

- Unholstered Electrosurgical Active Electrodes Can Lead to Patient Burns

- Inadequate Use of Digital Imaging Tools May Lead to Unnecessary Radiation Exposure

- Workarounds Can Negate the Safety Advantages of Bar-Coded Medication Administration Systems

- Flaws in Medical Device Networking Can Lead to Delayed or Inappropriate Care

- Slow Adoption of Safer Enteral Feeding Connectors Leaves Patients at Risk

4. Umsetzung der IT-Sicherheit

Bitte beachten Sie den Leitfaden zur IT-Sicherheit, den das Johner Institut gemeinsam mit dem TÜV Süd und weiteren Benannten Stellen herausgegeben hat. Er gibt eine Schritt-für-Schritt-Anleitung, um die IT-Sicherheit entlang des Produktlebenszyklusprozesses zu gewährleisten.

Das Team des Johner Institut begleitet Hersteller auch dabei, ISO 27001-konforme Informationssicherheitsmanagementsysteme (ISMS) schnell und wirksam einzuführen. Sind Sie interessiert? Dann nehmen Sie gleich Kontakt auf, z. B. über das Kontaktformular. In einem unverbindlichen Gespräch erfahren Sie, wie die Einführung eines ISMS abläuft, wie lange das dauert und welche Kosten dafür anfallen.

Aktualisierung

- 2023-02-17: Anforderungen des HIPAA verlinkt

- 2022-12: Neue rechtliche Vorgaben ergänzt

- 2022-09: Hinweise zum EU Cyber Resilience Act sowie zur ISO 27000er-Familie ergänzt

- 2022-06: Sektion mit rechtlichen Anforderungen um Entwurf des neuen FDA Guidance Documents und IEC 80001-5-1 ergänzt

- 2022-02: Hinweise zu Anforderungen an IT-Sicherheit in der Funkgeräterichtlinie (RED) ergänzt

- 2021-02: In Kapitel 3.a) die Veröffentlichungen des BSI ergänzt; in Kapitel 2.a) die Vielzahl der regulatorischen Vorgaben mit Zwischenüberschriften besser gegliedert

Lieber Christian,

vielen Dank dafür, dass Du dem Thema „IT-Security“ im Gesundheitswesen diesen Artikel gewidmet hast. Es fasst die Situation (welche wirklich nicht neu ist – dafür immer brisanter wird) sehr gut zusammen und unterstützt in den eigenen Bestrebungen am Spital, nicht nur auf die „Angriffsfläche“ von aussen zu schauen, sondern auch innerhalb der Unternehmen Massnahmen zu ergreifen, sowie über die Awareness der Mitarbeitenden die Sicherheit von innen zu stärken.

LG Lutz

Die Medizintechnik-Industrie ist durch die regulatorischen Rahmenbedingungen und hier speziell wegen der safety-first-Philosophie gebunden. Die oben unter 1.) genannten Punkte sind ja durchaus bekannt und wichtig. Es muss jedoch allen klar sein, dass Performanz, Gefährdungsfreiheit und IT-Sicherheit in Einzelfällen auch Gegenspieler sein können. Ich möchte mit dem Standard Security Activities in the product-lifecycle IEC/ISO 81001-5-1 – der ja aus der IEC 62443-4-1 abgeleitet ist – in den wichtigsten Punkten Abhilfe schaffen. In diesem Spiel müssen sich Gesetzgeber und Zulassungsbehörden allerdings auch etwas bewegen. Die EU-Kommission erscheint in der Frage Safety-vs-Security übrigens moderner als die US FDA !

Herzlichen Dank für Deine wertvollen Hinweise, Georg!

Die sind (mir) super wichtig!

Nochmals vielen Dank und liebe Grüße, Christian

Eine super Zusammenstellung.

Kurzer Hinweis: der „B3S Gesundheit“ (unter 2 b)) ist bereits 2019 in finalisierter Version (1.1 vom 22.10.19) veröffentlicht worden: https://www.dkgev.de/fileadmin/default/Mediapool/2_Themen/2.1_Digitalisierung_Daten/2.1.4._IT-Sicherheit_und_technischer_Datenschutz/2.1.4.1._IT-Sicherheit_im_Krankenhaus/B3S_KH_v1.1_8a_geprueft.pdf

Danke für den wertvollen Hinweis, lieber Herr Sulzberger!

Ich aktualisiere den Link sofort!

Nochmals besten Dank!

Herzliche Grüße, Christian Johner

Viele wichtige Punkte und eine gute Zusammenstellung der Normen. Georg‘s Punkte sind allerdings wirklich wichtig. Auch fehlt oft die Aufklärung und eine sachliche Darstellung. Beispiel: Im BSI Bericht wird von 150 Schwachstellen gesprochen. Nur ganz wenige waren wirklich kritisch. Der Test fand unter Laborbedingungen mit Zugang zum Netzwerk statt. Und nahezu alle Hersteller haben die Schwachstellen behoben- und zwar zeitnah. Und das trotz der Tatsache, dass viele Geräte sogenannte Legacy Devices sind.

Aber: Es gibt noch viel gemeinsam zu schaffen. Wir sind auf dem Weg

Danke für den Beitrag. Dies zeigt doch, dass nicht nur mehr MPA Jobs oder FaGe Jobs im Gesundheitswesen, sondern auch weiteres IT-Personal benötigt wird. Ansonsten wird man sicherlich bei der Digitalisierung nicht weiterkommen.

Guter Beitrag, da Krankenhäuser und insbesondere das Gesundheitswesen einen kritischen Punkt der gesellschaftlichen Infrastruktur darstellen. Die IT-Sicherheit wird leider von vielen Branchen, Betrieben und Personen als surreal betrachtet. Dabei ist es doch Kern des Risikomanagement im Gesundheitswesen, Schwachstellen zu beseitigen. Ein ganzheitliches Qualitätsmanagement sollte die Cyber Sicherheit mitberücksichtigen. Kommerzielle Hackerangriffe machen vor vulnerablen Systemen nicht halt, auch wenn es um Krankenhäuser geht.

Danke für Ihre wertschätzende Rückmeldung!

Vielen Dank für Ihren Kommentar. Es unterstreicht nochmal unsere Sichtweise!

Herzliche Grüße

Christian Rosenzweig

Was für ein fesselnder Artikel zum Thema „IT-Sicherheit im Gesundheitswesen“! Es ist unglaublich wichtig, die Bedrohungen für Menschenleben durch Angriffe auf die IT-Infrastrukturen von Gesundheitseinrichtungen zu verstehen. Die Auswirkungen können verheerend sein, wenn Kliniken keine Patienten mehr aufnehmen können oder medizinische Geräte ausfallen. Die Betonung der Notwendigkeit, spezifische Regularien im Gesundheitswesen einzuhalten, verdeutlicht die Relevanz von Sicherheitsstandards wie der ISO 13485 und der IEC 60601-1. Solche Vorschriften spielen eine entscheidende Rolle, um die IT-Sicherheit von Medizinprodukten zu gewährleisten und das Vertrauen in die Branche zu stärken. Besonders aufschlussreich fand ich die Beispiele für Verletzungen der IT-Sicherheit im Gesundheitswesen. Es zeigt sich, dass nicht nur gezielte Angriffe von außen ein Risiko darstellen, sondern auch mangelnde Wartung und Nachlässigkeit Schwachstellen schaffen können. Die Zusammenfassung des Artikels ermutigt die Leser, die IT-Sicherheit im Gesundheitswesen ernst zu nehmen.

Als Leser dieses Blogs interessiert mich auch das Thema „IT Berater“ und „IT Consulting“. Inwiefern können IT-Berater dazu beitragen, die IT-Sicherheit im Gesundheitswesen weiter zu verbessern? Gibt es bewährte Praktiken oder innovative Ansätze, die von IT-Beratern empfohlen werden? Danke an den Autor, Christian Rosenzweig, für diesen informativen und motivierenden Artikel. Es ist ermutigend zu wissen, dass viele Akteure daran arbeiten, die IT-Sicherheit im Gesundheitswesen zu stärken und die Sicherheit von Patientendaten zu gewährleisten.

Liebe Stefanie,

vielen Dank für Ihre wertschätzenden Worte!

Wenn Sie nach bewährten Praktiken oder innovativen Methoden zur Verbesserung der IT-Sicherheit im Gesundheitswesen fragen, dann fällt mir Threat Modeling ein. Man kann dahinter eine starre Methode zur Identifizierung von Bedrohungen und Schwachstellen sehen, man kann es aber auch spielerisch umsetzen. Zum Beispiel mit dem Spiel „Elevation of Privilege“ von Adam Shostack. Die Idee hinter der Methode und auch hinter dem Spiel ist es, sich im Team mit verschiedenen Stakeholdern intensiv mit einem System und dessen Verwundbarkeit auseinanderzusetzen. Die Schwarmintelligenz aller Beteiligten trägt dazu bei, das eigene System vollständig zu verstehen und zu durchdringen. Dieses vollständige Systemverständnis ist die Voraussetzung, die identifizierten Risiken beherrschen zu können.

IT-Berater sollten in der Lage sein, Threat Modeling effizient einzusetzen, um ein System sicher zu gestalten. Ein unabhängiger Penetration-Test belegt dann den Erfolg der Maßnahmen.

Wichtig ist auch, diese beiden Werkzeuge zyklisch immer wieder einzusetzen, um fortlaufend dem dynamischen Stand der Technik, den Fähigkeiten der Angreifer oder den Veränderungen am System gerecht zu werden.

Herzliche Grüße

Christian Rosenzweig