Die IEC 80001-1 trägt den langen Titel „Anwendung des Risikomanagements für IT-Netzwerke, die Medizinprodukte beinhalten – Teil 1: Aufgaben, Verantwortlichkeiten und Aktivitäten“.

Was die Norm verlangt und weshalb sich auch die Hersteller damit beschäftigten sollen, verrät dieser Artikel.

1. Über die DIN EN IEC 80001-1

a) Ziele der DIN EN IEC 80001-1

Die Norm möchte dazu beitragen, Risiken durch fehlerhafte IT-Netzwerke zu minimieren.

Sie spricht neben Safety und Security auch von Effectiveness. Doch Letztere ist nicht im Sinne einer klinischen Wirksamkeit zu verstehen, wie das bei Medizinprodukten der Fall ist.

b) Geltungsbereich der DIN EN IEC 80001-1

Definitionen

Die Norm fühlt sich zuständig für Health IT Systeme innerhalb einer Health IT Infrastruktur. Die Definitionen dieser Begriffe finden sich in der ISO 81001-1, die eng mit der ISO/IEC 80001-1 zusammenspielt.

combination of interacting health IT elements that is configured and implemented to support and enable an individual or organization’s specific health objective

ISO 81001-1, 3.3.8

Zu diesen Systemen zählt die Norm Health Software, Medizinprodukte, IT-Hardware, Daten und Verfahren.

combined set of IT assets available to the individual or organization for developing, configuring, integrating, maintaining, and using IT services and supporting health, patient care and other organizational objectives

ISO 81001-1, 3.3.6

Als Beispiele für diese Infrastruktur nennt die Norm erneut Daten, Health-Software, Medizinprodukte und sonstige IT (Netzwerke, Computer, SaaS-Anwendungen) sowie Verfahren. Sie ergänzt im Gegensatz zur Definition von Health IT System noch: Menschen mit ihren Fähigkeiten und „non-tangibles“ wie die Reputation.

Anwendungsbereich

Die IEC 80001-1 ist immer dann anwendbar, wenn Organisationen IT-Infrastrukturen nutzen, die auch Medizinprodukte oder/und Health-Software enthalten, um spezifische gesundheitsbezogene Ziele zu erreichen – also Patienten zu diagnostizieren, zu überwachen oder zu behandeln.

Damit ist die Norm insbesondere anwendbar in Krankenhäusern, Arztpraxen, Laboren und bei anderen Betreibern.

c) Regulatorische Relevanz

Die Norm ist nicht harmonisiert. Sie repräsentiert zwar den Stand der Technik, hat aber keine hervorgehobene Rolle beim Nachweis gesetzlicher Anforderungen. Zu diesen zählt in Deutschland beispielsweise die Medizinprodukte-Betreiberverordnung, die fordert:

Miteinander verbundene Medizinprodukte sowie mit Zubehör einschließlich Software oder mit anderen Gegenständen verbundene Medizinprodukte dürfen nur betrieben und angewendet werden, wenn sie zur Anwendung in dieser Kombination unter Berücksichtigung der Zweckbestimmung und der Sicherheit der Patienten, Anwender, Beschäftigten oder Dritten geeignet sind.

§ 4, Absatz 4 MPBetreibV

2. Anforderungen der IEC 80001-1

a) Aufbau der Norm

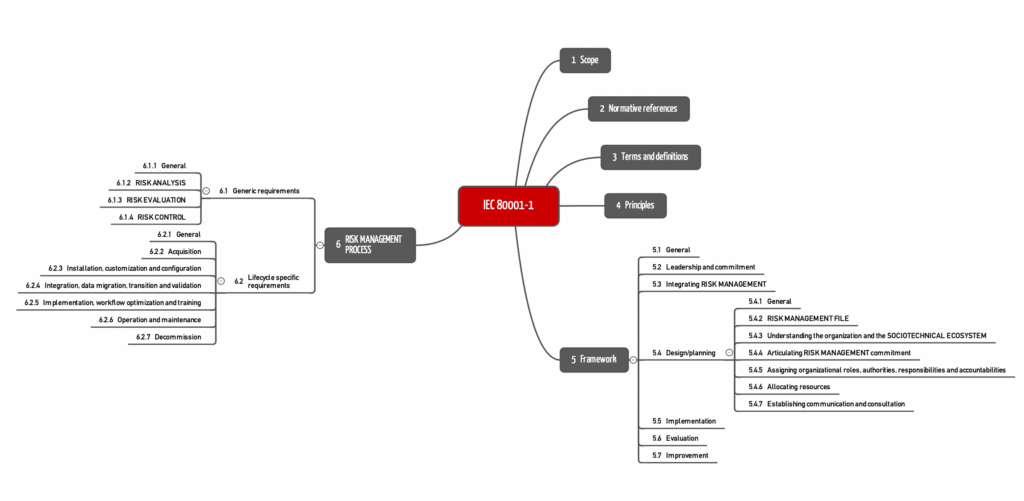

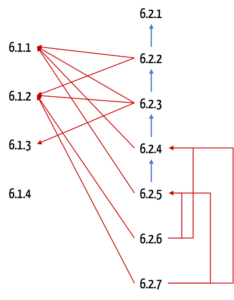

Die DIN EN IEC 80001-1 umfasst sechs Kapitel (siehe Abb. 1).

b) Überblick über die Anforderungen

| # | Kapitel | Wichtigste Anforderungen |

| 1 | Anwendungsbereich | Legt den Anwendungsbereich fest (s. o.) |

| 2 | Normative Referenzen | Es gibt keine Referenzen … |

| 3 | Begriffe | … aber die Norm nutzt die Definitionen der IEC 81001-1. |

| 4 | Prinzipien | Auf etwa einer Seite formuliert die Norm Prinzipien für das Risikomanagement. Dazu zählt, dass die Organisation für diesen Prozess verantwortlich ist und sich auf ein soziotechnisches Ökosystem bezieht. Überprüfbare Anforderungen enthält dieses Kapitel nicht. |

| 5 | Rahmenwerk | Dieses Kapitel stellt vergleichsweise allgemeine Anforderungen an das Risikomanagement: Risikomanagementplan Risikomanagementakte Dokumentation des soziotechnischen Systems (Ziele, IT, Medizinprodukte, Prozesse, Verantwortlichkeiten) „Committment“ des Managements: Es muss die Ressourcen bereitstellen. Dazu zählt auch in dieser Version der Health-IT Risk Manager. Einbeziehen aller Stakeholder (auch externer Stakeholder wie Lieferanten) |

| 6 | Risikomanagementprozess | Dieses Kapitel ist das konkreteste. 6.1 formuliert die Anforderungen an den Prozess, den das Teilkapitel 6.2 beschreibt. |

c) Anforderungen an den Risikomanagementprozess

Die Aktivitäten im aufgeführten Risikomanagementprozess erinnern an die ISO 14971. Die IEC 80001-1 formuliert die Anforderungen aber nur teilweise spezifisch für den Kontext der Health IT.

| Aspekt | Kapitel | Spezifische Anforderung |

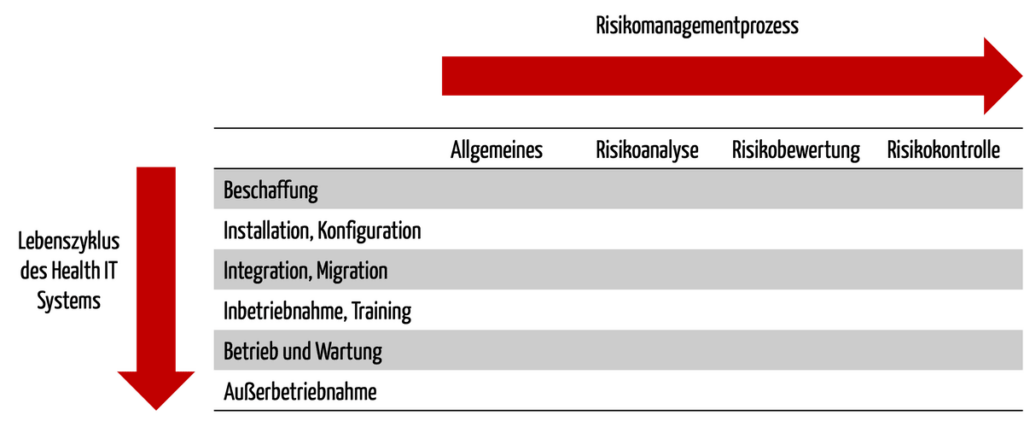

| Allgemeines | 6.1.1 | Der Prozess ist über den ganzen Lebenszyklus anzuwenden, der hier mit dem Kauf beginnt und der Außerbetriebnahme endet. |

| Gefährdungs- / Risikoanalyse | 6.1.2.1 bis 6.1.2.3 | An der Risikoanalyse müssen konkrete Rollen teilnehmen wie das Top-Management, das medizinische Personal, Administratoren und Anwender. Es soll der „intended use“ des Health IT Systems berücksichtigt werden. Dieser ist oft schwieriger zu beschreiben als bei einem Medizinprodukt. Für die Gefährdungsanalyse empfiehlt die Norm einen Workshop. Die Unterlagen der Hersteller sollen dabei einbezogen werden. |

| Risikobewertung | 6.1.2.4, 6.1.4 | Diese Anforderungen gleichen weitgehend der ISO 14971. Bei der Bewertung ist eine Risikoakzeptanzmatrix zu nutzen und vom wahrscheinlichsten Fall auszugehen. |

| Risikobeherrschung | 6.1.4.1, 6.1.4.2 | Die Anforderungen in diesem Abschnitt sind weitgehend unspezifisch für die Health IT. |

| Verifizierung der Aktivitäten und | 6.1.4.3, 6.1.4.4 | Vor jeder Änderung an einem Health-IT-System müssen die Maßnahmen bewertet und in einem Bericht die Restrisiken und die durchgeführten Aktivitäten dokumentiert werden. |

c) Anforderungen an die Lebenszyklus-Aktivitäten

Quasi „orthogonal“ zum Risikomanagementprozess sollen die Organisationen die Lebenszyklus-Aktivitäten durchführen. Dabei müssen sie diese Aktivitäten ganz oder teilweise dem Risikomanagementprozess unterwerfen.

Beispiel

Beim Betrieb und der Wartung (Kapitel 6.2.6) müssen die Betreiber die Anforderungen an die Risikoanalyse (Kapitel 6.1.2) erfüllen.

3. Kritische Bewertung der Norm

Die Norm hat nicht die Präzision und konzeptionelle Klarheit der ISO 14971.

a) Mangelnde Gebrauchstauglichkeit

Die IEC 80001-1 ist zwar angenehm kurz; dennoch ist es schwer, die Anforderungen zu überblicken. Eine Ursache dafür: Die Norm enthält kaskadierende Anforderungen.

Wer z. B. das Kapitel 6.2.6 erfüllen will, muss auch die Anforderungen des Kapitels 6.2.5 beachten. Das wiederum verweist auf die Anforderungen des Kapitel 6.2.4, welches wiederum die Anforderungen des Kapitels 6.1.1 einbezieht.

b) Beschränkte konzeptionelle Integrität

Die Norm ist weder mit anderen Normen ausreichend abgestimmt, noch in sich selbst stimmig. Das betrifft auch die Begrifflichkeiten. Zwar definiert sie den Begriff Schaden wie die ISO 14971, aber bei den Risiken spricht sie von „Severity of Concequences of Harm“.

Die Idee, die Aktivitäten des Risikomanagements mit dem Lebenszyklus zu kombinieren, erscheint auf den ersten Blick als logisch. Aber die IEC 80001-1 zieht das Konzept nicht konsequent durch:

- Sie verzichtet auf notwendige Aktivitäten.

- Dafür führt sie völlig neue Konzepte ein, beispielsweise den Incident Management Process im Kapitel zum Betrieb und zur Wartung.

- Um die Anforderungen an diesen Prozess zu formulieren, haben die Autoren eine fortlaufend nummerierte Liste unterbrochen, was die Lesbarkeit und Zuordnung weiter erschwert.

- Es ist nicht nachvollziehbar, weshalb dieser Prozess bei der Außerbetriebnahme nicht mehr relevant sein soll.

c) Unkonkrete Anforderungen

Normen sollten nicht nur die Ziele formulieren, sondern auch überprüfbare Anforderungen an die Aktivitäten und die zu erzielenden Ergebnisse stellen. Eine Anforderung wie jene, dass ein Prozess „einen Kommunikationsmechanismus gewährleisten muss“, erfüllt diesen Wunsch nicht.

4. Bedeutung der IEC 80001-1 für Hersteller

a) Hersteller, die auch Betreiber sind

Immer mehr Hersteller werden auch zum Betreiber, weil sie für die Gesundheitseinrichtungen oder die Patienten Health IT Systems betreiben. Damit unterliegen sie der MPBetreibV.

b) Hersteller, die ein Health-IT-System verantworten

In der DIN EN IEC 80001-1:2012 fiel ein Hersteller nicht(!) in den Anwendungsbereich, wenn er als Einzelner die Verantwortung für das IT-Netzwerk übernahm, das Medizinprodukte enthält. Diese Einschränkung existiert in der neuen Ausgabe nicht mehr.

c) Hersteller als Berater

Die Norm zeichnet sich nicht durch Verständlichkeit und eine einfache Umsetzbarkeit aus. Entsprechend hoch ist der Beratungsbedarf und das Interesse an Lösungen, die helfen, die normativen und gesetzlichen Anforderungen zu erfüllen. Beides schafft Herstellern neue Geschäftsmöglichkeiten.

5. Fazit und Zusammenfassung

Wer gehofft hat, mit der DIN EN IEC 80001-1:2023 ein einfach verständliches Rezept zu bekommen, wie man das Risikomanagement bei Health IT Systems betreibt, wird enttäuscht. Viele Anforderungen der Norm sind zu banal, zu abstrakt oder zu kompliziert formuliert. Die Vorgaben älterer Ausgaben waren deutlich hilfreicher. Die Vorgaben des AAMI TIR 57 sind es ebenfalls.

Beachten Sie den Fachartikel zum AAIMI TIR 57. Dieser Leitfaden orientiert sich an der ISO 14971 und ist damit für Hersteller leichter zu verstehen.

Die Betreiber stehen damit vor der Aufgabe, ohne eine konkrete Handlungsleitung ihre Prozesse und Verfahren festlegen zu müssen – vom Kauf über den Betrieb bis zur Außerbetriebnahme von Elementen der Health IT.

Die ITIL-Prozesse sind dabei hilfreich, müssen aber um die Besonderheiten des Gesundheitswesens ergänzt werden, insbesondere um das Risikomanagement.

Hersteller und Betreiber nutzen die Unterstützung des Johner Instituts beim Risikomanagement. Es bietet Beratung, E-Learning und Seminare dazu an und führt Penetration-Tests durch.