Müssen Medizinproduktehersteller bei der Auswahl des Betriebssystems darauf achten, dass das Betriebssystem IEC- 62304-konform ist? Was sagt die FDA? Dieser Artikel …

- nennt die regulatorischen Anforderungen (z. B. IEC 62304, FDA) an Betriebssysteme.

- gibt Tipps zur Auswahl von Betriebssystemen.

- untersucht, ob es eine IEC 62304-Zertifizierung für Betriebssysteme geben kann bzw. muss.

1. Regulatorische Anforderungen an Betriebssysteme

1.1 Allgemeines

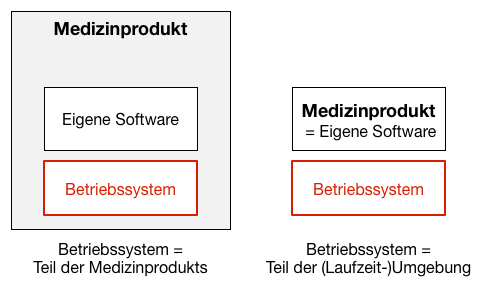

Die regulatorischen Anforderungen an ein Betriebssystem hängen davon ab, ob es Teil des Produkts oder Teil der Laufzeitumgebung ist.

1.2 Regulatorische Anforderungen in Europa

1.2.1 Das Betriebssystem ist Teil des Medizinprodukts

Bei Medizingeräten ist die ganze Software (eigene Software und Betriebssystem) Bestandteil des Medizinprodukts. In diesem Fall muss die komplette Software konform der Norm IEC 62304 („medical device software – software life cycle processes „) dokumentiert sein.

Hier gilt es zwei Fälle zu unterscheiden:

- Der Medizinproduktehersteller hat das Betriebssystem selbst entwickelt: In diesem Fall muss der komplette Software-Lebenszyklus für das Betriebssystem dokumentiert sein. Insbesondere ist der Hersteller (abhängig von der Sicherheitsklasse) verpflichtet, die Software-Anforderungen, die Software-Architektur (einschließlich detailliertes Design), die Software-Tests und die Software-Freigabe zu dokumentieren und einen Entwicklungsprozess zu befolgen.

- Der Medizinproduktehersteller nutzt ein (kommerziell) verfügbares Betriebssystem (z. B. Windows, Linux): In diesem Fall muss der Hersteller das Betriebssystem als SOUP behandeln und beispielsweise die Anforderungen an die SOUP und die Voraussetzungen für deren Verwendung beschreiben.

Die IEC 62304 würde es sogar erlauben, ein eigenentwickeltes Betriebssystem als SOUP zu deklarieren und somit auf die Dokumentation der Software-Architektur und der Software-Tests zu verzichten. Das ist aber nicht zu empfehlen.

Im Auditgarant erfahren Sie, wie Sie Ihre Software einschließlich Ihrer SOUPs IEC-62304-konform dokumentieren.

1.2.2 Das Betriebssystem ist NICHT Teil des Medizinprodukts

Bei Standalone-Software setzt der Hersteller eine Laufzeitumgebung aus Hardware (z. B. PC) und Betriebssystem voraus. Das Betriebssystem ist dann nicht Teil des Medizinprodukts, d. h. es besteht nicht die Forderung, dass das Betriebssystem IEC-62304-konform entwickelt wurde.

Der Hersteller ist allerdings verpflichtet, diese Voraussetzungen zu spezifizieren und den Betreibern/Anwendern mitzuteilen. Die Wahl des Betriebssystems wirkt sich direkt auf die Spezifikation der Software-Anforderungen (gemäß IEC 62304, Kapitel 5) aus.

1.2.3 Risikomanagement für Betriebssysteme

In beiden Varianten ist der Hersteller verpflichtet, Risiken, die mit dem Betriebssystem verknüpft sind, zu analysieren und zu beherrschen. So sollte er untersuchen, was passiert, wenn beispielsweise

- das Betriebssystem fehlerhaft ist,

- nicht das vorgesehene Betriebssystem installiert ist,

- das Betriebssystem nicht aktualisiert wurde,

- das Betriebssystem durch parallel installierte Software (z. B. Firewall, Antivirus-Software) in seiner normalen Funktion beeinträchtigt ist (z. B. Zugriff auf Ressourcen wie Netzwerk oder Speicher kann nicht zur Verfügung gestellt werden).

1.3 Regulatorische Anforderungen der FDA

Die FDA formuliert sowohl für die Hersteller als auch die Betreiber von Medizinprodukten und Healthcare-IT Anforderungen an Betriebssysteme.

1.3.1 Anforderungen an Betriebssysteme als OTS

Betriebssysteme, die Teil eines Medizinprodukts sind, zählt die FDA zur Off-The-Shelf-Software (OTS). Sie sagt, dass OTS Betriebssysteme nicht als eigene Programme validiert werden müssen:

„Off-the-shelf operating systems need not be validated as a separate program. However, system-level validation testing of the application software should address all the operating system services used, including maximum loading conditions, file operations, handling of system error conditions, and memory constraints that may be applicable to the intended use of the application program.“

(Quelle: Software Validation Guidance)

Bei Treibern möchte die FDA aber den Datenfluss verifiziert sehen:

„[…] the validation process for the OTS driver software package should be part of the system interface validation process for higher levels of concern. This includes the verification of the data values in both directions for the data signals; various mode settings for the control signals in both directions (if applicable); and the input/output interrupt and timing functions of the driver with the CPU and operating system.“

(Quelle: OTS Guidance)

Generell müssen Hersteller die Anforderungen an die Verwendung von Off-The-Shelf-Software erfüllen. Beispielsweise müssen sie eine „Special Documentation“ beilegen, wenn die OTS nach den risikominimierenden Maßnahmen immer noch ein Major Level of Concern hat. Das kann ein Audit bei dem OTS-Hersteller bedeuten. Dass sich Microsoft (beispielsweise) so in die Karten schauen lässt, dürfte eher unwahrscheinlich sein.

1.3.2 Anforderungen an die Cybersecurity

Bei jeder Software (unabhängig davon, ob es Betriebssysteme sind) müssen Hersteller und Betreiber die Anforderungen an die Cybersecurity erfüllen.

Lesen Sie hier einen Artikel zum entsprechenden Cybersecurity-Guidance-Dokument.

Der Artikel OTS versus SOUP erklärt die Unterschiede der beiden Konzepte. Er weißt daraufhin, dass die OTS-Anforderungen nicht für Komponenten gelten, die Teil des Medizinprodukts sind.

1.3.3 Sonstige Anforderungen an die Entwicklung

Hersteller sollten bei der Auswahl von Betriebssystemen folgende Punkte beachten:

- Die Anforderungen an Betriebssysteme, die Teil des Medizinprodukts sind, müssen festgelegt werden.

- Die Mindestvoraussetzungen, von der eine Software (Standalone-Medizinprodukt) als Laufzeitumgebung ausgehen kann, müssen spezifiziert werden. Diese schließen das Betriebssystem ein. Oft drückt man diese Anforderungen durch Formulierungen wie die folgende aus: „Voraussetzung ist Windows XY mit Service Patch YZ oder höher.“

- Die Software Requirements Specification (SRS) und die Software Design Specification (Fein-Architektur) muss das Betriebssystem beinhalten.

- Die Integrationstests müssen das Zusammenspiel der Software mit dem Betriebssystem prüfen.

- Die Systemtests müssen auch auf dem Ziel-Betriebssystem durchgeführt werden.

1.3.4 Sonderfall: Anforderungen an Prozess-Software

Die Anforderungen der FDA betreffen nicht nur die (Software-)Entwicklung, sondern ggf. auch die Produktion — nämlich immer dann, wenn Prozess-Software verwendet wird. Diese Prozess-Software ist zu validieren, auch auf dem tatsächlichen Betriebssystem.

2. Auswahlkriterien für (Real Time) Betriebssysteme

In unserem MicroConsulting hat uns folgende Frage erreicht: „Auf was soll ich achten, wenn ich mit (m)einem RTOS-Hersteller verhandle?“

2.1 Anforderungen mancher Hersteller

Regelmäßig überhäufen Medizinproduktehersteller die RTOS-Hersteller mit Forderungen:

- Das RTOS muss wirklich real-time sein (und dann kommt eine absurde Forderung in µs).

- Das RTOS darf nur ganz wenig Speicher benötigen (dann folgt eine unrealistische Forderung in kB).

- Das RTOS muss auf möglichst allen Prozessoren laufen (inklusive einer beeindruckend langen Liste an Prozessoren).

- Das RTOS muss möglichst wenig kosten (am liebsten nichts).

Solch Forderungen mögen in Preisverhandlungen hilfreich sein, für die Produktauswahl sind sie weniger hilfreich.

2.2 Zielführende Anforderungen

Hersteller haben gute Erfahrungen damit gemacht festzulegen, was sie tatsächlich benötigen:

- Wie schnell muss das System reagieren? Hängen sicherheitskritische Funktionen davon ab? Die Antwort folgt aus dem Risikomanagement.

- Welche Schnittstellen soll das System bedienen? Welche benötigen Sie als Hersteller wirklich?

- Kommt das System mit den tatsächlichen Hardware-Ressourcen aus, die Sie zur Verfügung stellen?

- Benötigen Sie Zugriff auf den Quellcode?

- Welche Referenzen gibt es? Wie oft ist das System bereits verkauft?

- Gab es Probleme? Gibt es beispielsweise Meldungen beim BfArM?

- Gibt es Verifizierungsdokumente? Benötigen Sie die überhaupt?

- usw. usw.

Denken Sie daran: Das RTOS ist eine SOUP. Und die IEC 62304 fordert, dass Sie sowohl die Anforderungen an die SOUP formulieren als auch die Umgebung beschreiben müssen, welche die SOUP voraussetzen darf.

2.3 Fazit

Medizinproduktehersteller sollten den RTOS-Herstellern keine Forderungen stellen, solange nicht klar ist, was quantitativ und qualitativ wirklich benötigt wird. Denn sonst ist es ähnlich müßig, die Frage nach dem besten RTOS zu stellen wie die Frage, ob Windows oder Linux besser sei.

3. Zertifizierung von Betriebssystemen nach IEC 62304?

Zunehmend behaupten Hersteller von Betriebssystemen, dass ihre Produkte IEC-62304-zertifiziert seien. So übertitelte z. B. eine Firma eine Pressemitteilung mit „<Produktname> Echtzeitbetriebssystem für die Entwicklung medizinischer Geräte wird IEC 62304 konform“

3.1 Weshalb diese Zertifizierung nicht sinnvoll/möglich ist

Die IEC 62304 verlangt normativ ein Risikomanagement nach ISO 14971. Das ist für ein Betriebssystem in Unkenntnis des genauen Produkts und seiner Zweckbestimmung nicht möglich.

Ohne diese Kenntnis fällt auch die Sicherheitsklassifizierung schwer. Daher müsste alles als Klasse C eingestuft werden. Das hätte bemerkenswerte Auswirkungen auf den Umfang der Anforderungsspezifikation, des Architekturdokuments, der Unit-/Komponententests usw.

Die Behauptung, das Betriebssystem sei „IEC 62304-konform“, muss generell hinterfragt werden. Denn derzeit gibt es keine akkreditierten Stellen, die dieses Zertifikat erteilen. Zumal die IEC 62304 eine Prozessnorm ist.

3.2 Welchen Nutzen es hätte, wenn das Betriebssystem IEC 62304-zertifiziert wäre

Die Behauptung, das eigene Betriebssystem sei zertifiziert, zeugt zumindest von einem Verständnis, dass Software-Qualitätssicherung einen Marktwert hat. Möge das allen Medizinprodukteherstellern ein gutes Vorbild sein.

Wenn man vom RTOS-Hersteller Untelagen zu Testberichten und Architektur ausgehändigt bekäme – was ich aber nicht glaube –, könnte man im Risikomanagement genauere Aussagen machen. Für die Zertifizierung der Medizinprodukte sind diese „Selbst-Zertifizierungen“ meist nicht hilfreich:

Letztlich hat man ja keine andere Chance, als dem Hersteller zu vertrauen – oder (und das ist vielleicht das Wichtigere) die Statistik sprechen zu lassen. Insofern sollte man eher den häufig eingesetzten Betriebssystemen vertrauen als den angeblich zertifizierten: Denn je häufiger ein Betriebssystem eingesetzt wird, desto wahrscheinlicher ist es, dass Fehler bekannt werden, auf die man reagieren kann.

In anderen Worten: Letztlich ist die Wahrscheinlichkeit entscheidend, mit der ein Betriebssystem Fehler aufweist oder eben nicht aufweist, die für das eigene Produkt relevant sind. Dass sich diese Wahrscheinlichkeiten zwischen zertifizierten und häufig eingesetzten Produkten um Größenordnungen unterscheiden, ist zu beweisen.

Fazit: Solange man nicht die komplette Dokumentation einschließlich Code des OS hat, ist und bleibt das RTOS eine SOUP.

4. Updates von Betriebssystemen: Ein Dilemma

Manche Medizinprodukte wie neulich eine Herz-Lungen-Maschine lassen schaudern: Sie laufen auf völlig veralteten Betriebssystemen, die nicht mehr gepatched werden.

4.1 Dilemma der Hersteller?

Für Hersteller bedeutet es einen hohen Aufwand, für bereits im Markt befindliche Produkte das Betriebssystem zu aktualisieren:

- Software-Anforderungen überarbeiten

- Software-Architektur und SOUP-Liste anpassen

- Software-Tests (teilweise) mit neuem Betriebssystem wiederholen

- Update-Prozess definieren und validieren

- SOUP-Liste und SBOM aktualisieren

- Software erneut freigeben

- ggf. Begleitinformationen aktualisieren

- Post-Market-Aktivitäten adaptieren (z. B. neue SOUP in Nachverfolgung aufnehmen)

- Update durchführen und dessen Erfolg prüfen

Für all diese Aufwände sind die Kunden (z. B. Krankenhäuser) selten bereit zu bezahlen.

Es hilft aber nichts: Hersteller sind verpflichtet, im Rahmen der Post-Market Surveillance fortlaufend und proaktiv zu bewerten, ob das Nutzen-Risiko-Verhältnis noch gegeben ist und alle Risiken beherrscht sind. Dazu zählen auch Risiken, die sich durch unsichere Betriebssysteme ergeben.

4.2 Dilemma für Betreiber

Die Betreiber sind genauso wie die Hersteller verpflichtet, die IT-Sicherheit zu gewährleisten. Diese Forderung findet sich unter anderem in der Medizinprodukte-Betreiberverordnung.

Falls ein Betreiber realisiert, dass ein Medizinprodukt ein veraltetes oder unsicheres Betriebssystem beinhaltet, hat er mehrere Möglichkeiten:

- Das Betriebssystem aktualisieren (falls er Zugriff darauf hat)

Das ist oft durch den Hersteller nicht vorgesehen und daher nicht Teil des bestimmungsgemäßen Gebrauchs. Dann darf der Betreiber das Betriebssystem nicht aktualisieren, ohne selbst zum (Eigen-)Hersteller zu werden. - Das Betriebssystem nicht aktualisieren

Falls der Betreiber nicht-sichere Produkte betreibt, verstößt er gegen die gesetzliche Vorgaben und gefährdet möglicherweise die Patienten. Daher entfällt diese Option. - Den Hersteller bitten, das Betriebssystem zu aktualisieren

Daher bleibt dem Betreiber nur, den Hersteller zur Aktualisierung zu verpflichten. Das setzt voraus, dass es diesen Hersteller noch gibt und dass er bereit ist, dieses Update zu vertretbaren Kosten durchzuführen. - Produkt außer Betrieb nehmen.

Wenn diese Voraussetzung nicht gegeben ist, kann der Betreiber zur Schlussfolgerung kommen, dass ein sicherer Betrieb nicht mehr möglich ist. Dann muss er das Produkt außer Betrieb setzen.

Betreiber sind verpflichtet, Sicherheitsprobleme den Behörden zu melden. Manche Betreiber motivieren mit dieser Pflicht die Hersteller, doch noch aktiv zu werden.

5. Fazit und Zusammenfassung

Medizinproduktehersteller sind in vielen Fällen gut beraten, kommerziell verfügbare Betriebssysteme zu verwenden und keine eigenen zu entwickeln.

Sie haben bei physischen Medizinprodukten allerdings nicht die Wahl, ob sie das Betriebssystem als SOUP und damit Teil des Medizinprodukts deklarieren oder als Teil der Laufzeitumgebung. Bei diesen Medizingeräten sind von Dritten bezogene Betriebssysteme immer SOUP. Die Anforderungen an Betriebssysteme, die nur Teil der Laufzeitumgebung sind, sind niedriger.

Der Fokus sollte immer darauf liegen, sehr präzise und sehr spezifisch für das Produkt und seine Zweckbestimmung die Anforderungen an das Betriebssystem zu spezifizieren und bei der Verifizierung des Betriebssystems sicherzustellen, dass diese Anforderungen erfüllt sind. Das gilt völlig unabhängig davon, ob das Betriebssystem eine SOUP oder selbstentwickelt ist.

Änderungshistorie

- 2024-10-23: Artikel grundlegende überarbeitet, neu strukturiert und aktualisiert

- 2016-10-26: Erste Version des Artikels veröffentlicht

Guten Abend,

vielen Dank für die klare Stellungnahme zum Thema Zertifizierung nach 62304 (für Betriebssysteme). Insbesondere ist es ja kein Produktstandard, sondern ein Prozessstandard.

Ich möchte aber einen Hinweis geben, was auch an anderer Stelle schon besprochen worden ist: Auch Betriebssysteme wie Windows 2000 oder Windows XP können, wenn die Medizinprodukte initial damit und dafür entwickelt und geprüft worden sind, auch heute noch mit genau demselben (tragbaren) Risiko betrieben werden wie zum Zeitpunkt der „Zulassung“, wenn diese Geräte NICHT am Netzwerk hängen!!

Ich lese aber aus dem Schaudern oben, dass das wie selbstverständlich bei der HLM der Fall gewesen sein könnte. Dann ist das ggf. grob fahrlässig.

Viele Grüße, Peter Knipp

Wie hat QNX die Konformität gemäß IEC 62304 erreicht? Es wurde in der Tat ein hypothetisches Medizingerät Klasse C angenommen. QNX hat dann die Firma Orion Canada (http://www.orioncanada.com/) beauftragt, zu überprüfen, ob die Prozesse bei QNX konform sind zu IEC 62304. Die Erklärung der Konformität gilt dabei für den Microkernel sowie die Standard C-Library, das sind insgesamt etwa 100.000 Codezeilen. Nicht eingeschlossen sind Treiber oder Dateisysteme. Diese sind bei QNX auch nicht Teil des Kernels, im Gegensatz zu Linux oder Windows. Dennoch kann diese Konformitätserklärung enorm nutzbringend sein, da das Funktionieren des Schedulers und anderen wesentlichen Kernel-Aufgaben wesentlich für die (funktionale) Sicherheit des Medizingerätes sein kann. Kunden von QNX haben übrigens tatsächlich die Möglichkeit, zusätzlich zum IEC 62304 konform entwickelten QNX-Kernel die Testberichte und Architekturdokumente vom Hersteller zu bekommen. Wenn Sie weitere Fragen haben – oder „Glauben“ in „Wissen“ wandeln möchten, anstatt Abmahnungen vorzuschlagen – empfehle ich Ihnen die Kontaktaufnahme mit dem Chef unsere Sicherheits-Teams, Chris Hobbs: chobbs@qnx.com. Auch interessant ist ggf. einer seiner Vorträge zum Thema COTS und SOUP, der hier online anzusehen ist: https://www.youtube.com/watch?v=rz-7PJnvagU

Mit freundlichen Grüßen

Malte Mundt

Field Application Engineer, QNX Deutschland

Malte Mundt hat mich im obenstehenden Kommentar vorgestellt—ich heiße Chris Hobbs und arbeite als Mitglied der Sicherheitsgruppe bei QNX.

Wie Malte geschrieben hat, haben wir selbst-zertifiziert, dass unser Betriebssystem durch ein IEC62304-konformes Prozess entwickelt wurde. 2012 haben wir eine externe Firma eingeladen, unsere Selbst-Zertifizierung zu bestätigen. Diese Zertifizierung haben wir 2014 erneut.

Der Blogeintrag selbst bringt zwei interessante Fragen auf: (1) Weil das Betriebssystem sowieso als SOUP behandelt werden muss, warum ist die IEC62304-Konformität dem Medizinproduktehersteller trotzdem nützlich? (2) Wie kann man eine Gefahren- und Risikobewertung für ein Betriebsystem durchführen und wie ist sie nützlich? Um beide Fragen zu beantworten, könnte ich ein Buch schreiben, aber ich antworte hier in Kürze.

IEC62304 definiert die Analysen, die ein Medizinproduktehersteller durchführen muss, um SOUP in ein Medizingerät integrieren zu können. Benutzt man ein IEC62304-konformes Betriebssystem, stehen die Ergebnisse dieser Analysen schon zur Verfügung—sie sollten mit dem Betriebssystem geliefert werden. Dadurch werden die Kosten und Risiken der Enwicklung reduziert.

Die zweite Frage ist interessanter. Ein Betriebssystem ist ein kompliziertes Program, das verschiedene Fehlermöglichkeiten enthält. Es ist wichtig, dass der Medizinproduktehersteller diese Möglichkeiten versteht und sie in seine Fehleranalyse integriert. Insbesondere spezifiziert IEC62304 (Absatz 4.3): wenn eine gefährliche Situation auftreten kann

“from a failure of the software system to behave as

specified, the probability of such failure shall be assumed to be 100

percent.”

So geschrieben ist diese Anforderung nutzlos: wie oft, mit welchem statistischen Verteilung, usw.? Die Fehleranalyse eines konformen Betriebssystems (gemäß ISO14971, IEC61508 und ISO26262) muss diese Fragen beantwortet haben. Diese Information steht dem Medizinproduktehersteller zur Verfügung. Im Falle vom QNX-Betriebssystem ist diese Fehleranalyse von TÜV Rheinland als Teil der verwandten IEC61508-Zertifikation überprüft worden.

Ich möchte auch sagen, dass mir die Liste von Fragen gefällt, die man einem Betriebsystemhersteller stellen sollte. Es ist viel wichtiger zu wissen, ob ein Betriebsystem die Performance-Anforderungen des Medizingeräts erfüllt, als zu wissen, ob das Betriebssytem gegen verschiedene unerhebliche Performance-Benchmarks geprüft worden ist.

Für mein Deutsch, bitte ich um Endschuldigung—ich habe Deutsch vor vielen Jahren in der Schule studiert und die Zeit hat vieles ausgelöscht!

Sehr geehrter Herr Prof. Johner,

bezüglich der Betriebssysteme würde ich gerne eine allgemeine Frage stellen: wie kann ich als Medizinprodukte-Hersteller mit den automatischen Patches von W8/W10, den automatisierten Treiber-Updates von z.B. Graphikkarten usw.… normenkonform umgehen?

Eine Standalone-SW als Medizinprodukt wird ja für eine bestimmte (weil darauf getestete) Umgebung freigegeben. Hätte man vorab eine Möglichkeit der Kontrolle über Patches von Betriebssystem/Treibern, usw… ließe sich dies über entsprechende Tests abfangen.

Hat man jedoch keinerlei Kontrolle über den Zeitpunkt und somit einer „Freigabe“ der Patches für die jeweilige Betriebssystemumgebung, ist man immer im Hintertreffen, und kann nur im Nachhinein letztendlich Aussagen über die Funktionalität und Sicherheit des eigenen Produktes treffen.

Wie wäre hier Ihre Vorgehensweise? Welche möglichen Lösungsansätze würden Sie hier sehen?

Herzlichen Dank und mit freundlichen Grüßen

Kai Just

PS: In dem Artikel hier wird auf ein Blog Beitrag von Herrn Matthias Wiesenauer verwiesen, der sich wohl genau mit dem Thema befasst, den ich jedoch nicht gefunden habe. Könnten Sie da vielleicht den Link schicken/anpassen?

Wenn Sie in Ihrer „Zweckbestimmung“ keine konkrete Betriebssystemversion vorgeben (z.B. nur „ab Windows 8.1“) dann ist implizit klar, dass es verschiedene Versionen und damit auch Treiber gibt. Die Auswirkungen solch unterschiedlicher Laufzeitumgebungen müssen Sie im Risikomanagement betrachten.

Wenn Sie hingegen eine ganz konkrete Betriebssystemversion festlegen, dann müssen Sie zumindest den vorhersagbaren Missbrauch untersuchen, dass es auf einem anderen System installiert wird.

Sehr geehrter Herr Prof. Johner,

ich habe gerade den Artikel und die Kommentare gelesen und dazu noch eine Rückfrage: Ich kann ein Medizingerät auf Basis von Windows 10 betreiben, dieses mit dem Internet verbinden und z. B. Updates im Feld erlauben, ohne diese vorher getestet zu haben? Im Risikomanagement muss dann die Bedrohungen aus dem Internet sowie Fehler durch Updates betrachtet werden. Ist das so richtig?

Was macht man dann aber mit dem Konfigurationsmanagement. Hier behandelt man Windows doch als SOUP und muss genau die getestete und freigegebene Version dokumentieren. Das wäre doch hier nicht mehr möglich?

Zweite Frage: Man handelt sich hier doch evtl. ein Qualitätsproblem ein, wenn das Medizingerät durch ein fehlerhaftes Update im Feld nicht mehr funktioniert?

Vielen Dank für eine Antwort und schöne Grüße

Andreas Feil

Sehr geehrter Herr Feil, danke für die spannenden Fragen, die Sie sich zum Teil schon selbst beantwortet haben:

Das Risikomanagement ist in der Tat entscheidend, ob Sie ein Medizinprodukt auf Windows 10 betreiben und dieses mit dem Internet verbinden können.

Windows ist nur dann eine SOUP, wenn es Teil des Produkts ist. Bei einer stand-alone Software wäre Windows eher die Laufzeitumgebung und daher keine SOUP.

Jede risikominimierende Maßnahme (wie z.B. ein Update) kann zu neuen Risiken führen. Diese zu analysieren, verlangt die ISO 14971 explizit von Ihnen.

Bei weiteren Fragen gerne nachhaken.

Viele Grüße, Christian Johner

Guten Tag Herr Johner,

danke für diesen Beitrag.

Ich hätte eine Frage zum Thema RTOS.

Im konkreten Fall wird FreeRTOS als Teil des AMD/Xilinx Entwicklungspakets mitgeliefert. Muss FreeRTOS dennoch separat als SOUP betrachtet werden?

Danke im Voraus

Sehr geehrter Herr Stein,

wenn das FreeRTOS Teil des Produkts wird, ist es per definitionem eine SOUP.

Ob es im Rahmen des Entwicklungspakets mitgeliefert wird und ob es im Rahmen der Entwicklung ebenfalls genutzt wird, ist unerheblich.

Beste Grüße, Christian Johner